【汇编笔记】初识汇编-内存读写

汇编语言的由来:

CPU是计算机的核心,由于计算机只认识二进制,所以CPU执行的指令是二进制。

我们要想让CPU工作,就得给他提供它认识的指令,这一系列的指令的集合,称之为指令集。

指令集:

不同的体系的CPU使用的是不同的指令集,常见的有intel、AMD的X86结构CPU使用的是X86/X64指令集,ARM结构CPU使用的是ARM指令集。

汇编指令和机器指令的差别在于指令的表示方法上,汇编指令与机器指令是一一对应的。

理解CPU工作方式:

CPU整体的工作分为3类:

- 读取指令

- 指令译码

- 执行单元(计算、读写内存、设置寄存器、跳转)

读取指令、内存读写都需要CPU控制其他硬件,比如:内存、显卡等

指令格式:

指令由操作码和操作数两部分组成。

操作数是指令执行的参与者,分三种

寄存器、内存地址、立即数

例如:

MOV EAX,0X123

MOV 操作码,目的操作数,源操作数

寄存器:

CPU不仅仅只能进行运行,它还有许多存储器,具有存储功能,可以存储一些diam运行时 的临时信息,他们被称为寄存器。

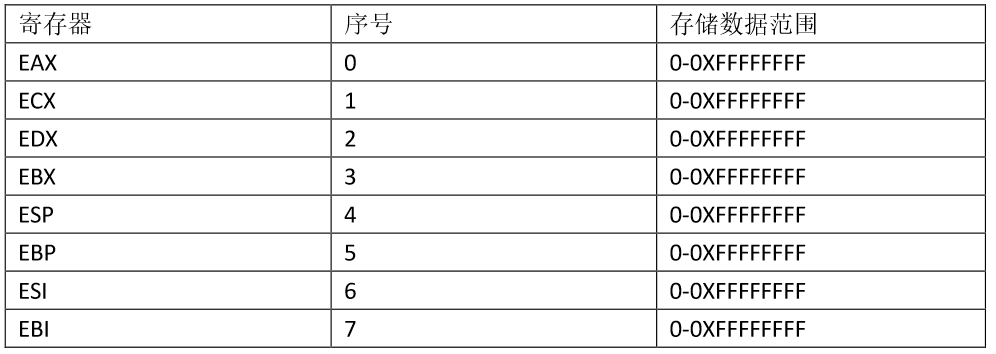

32位通用寄存器:

4个数据寄存器(EAX、EBX、ECX和EDX)

2个变址和指针寄存器(ESI和EDI)

2个指针寄存器(ESP和EBP)

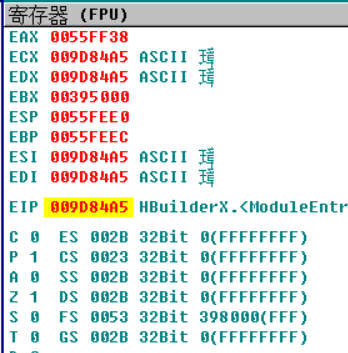

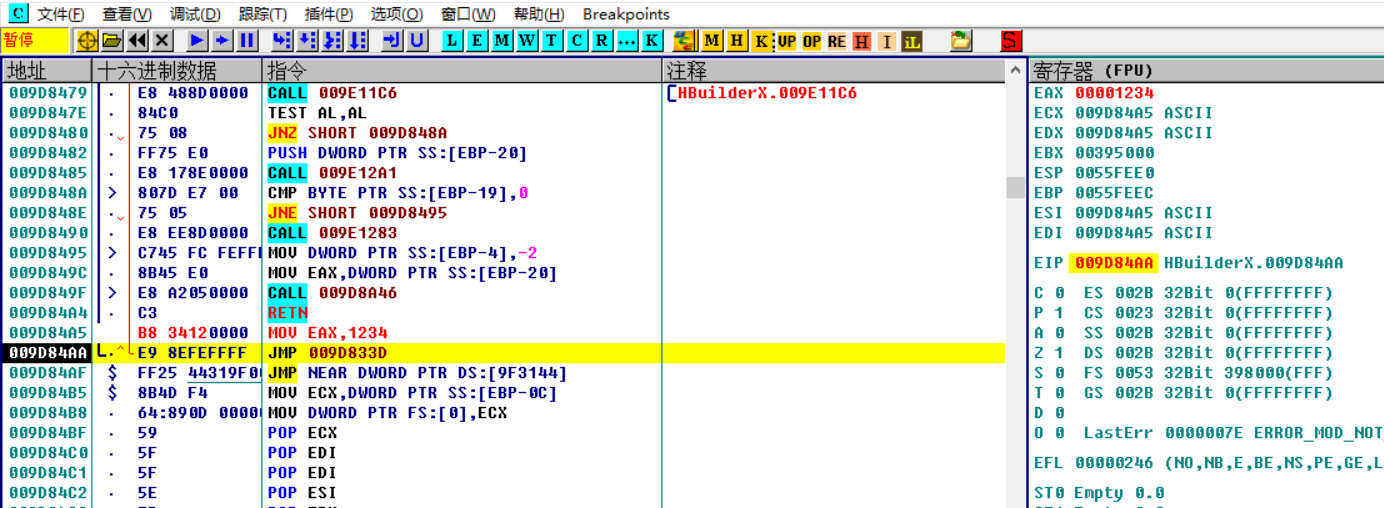

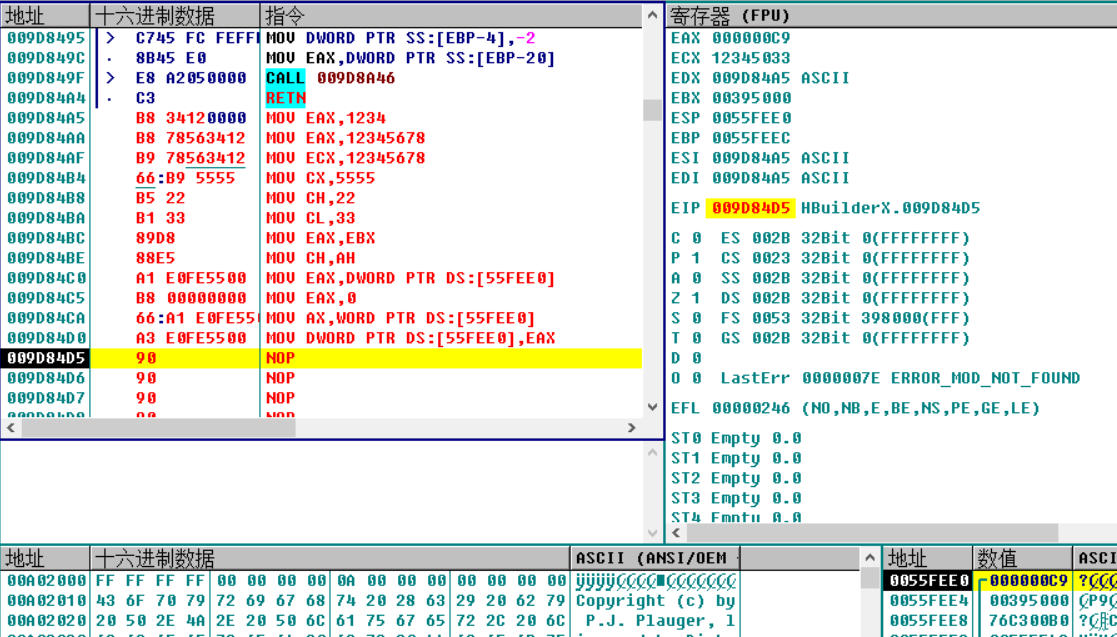

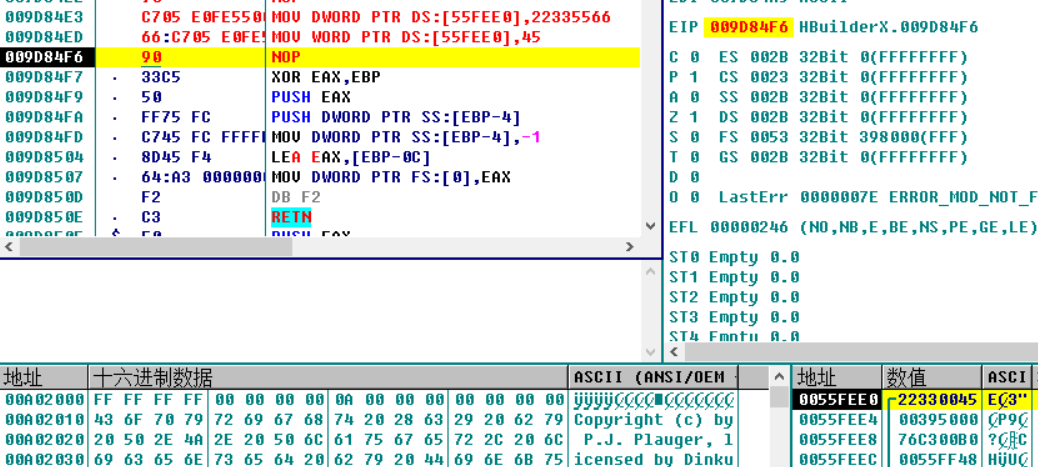

打开OD工具 随便打开一个exe文件

查看右则寄存器窗口

EIP 表示程序该执行哪一行

对应左侧被标记的地址

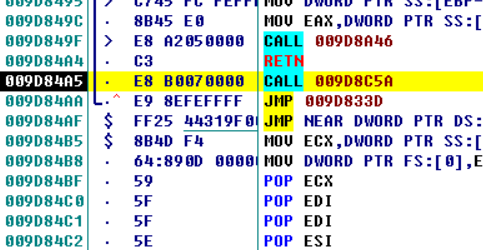

操作八个通用寄存器

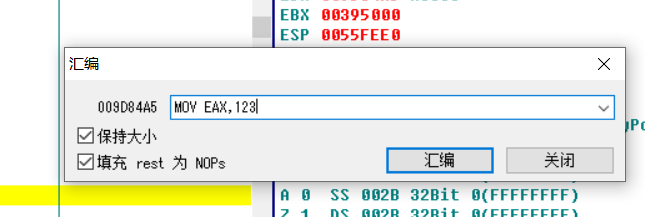

双击地址后的汇编代码 编辑

修改后 点击步过按钮 或 按F8执行

寄存器的值被修改

被标记的地址进入下一行

EIP同步

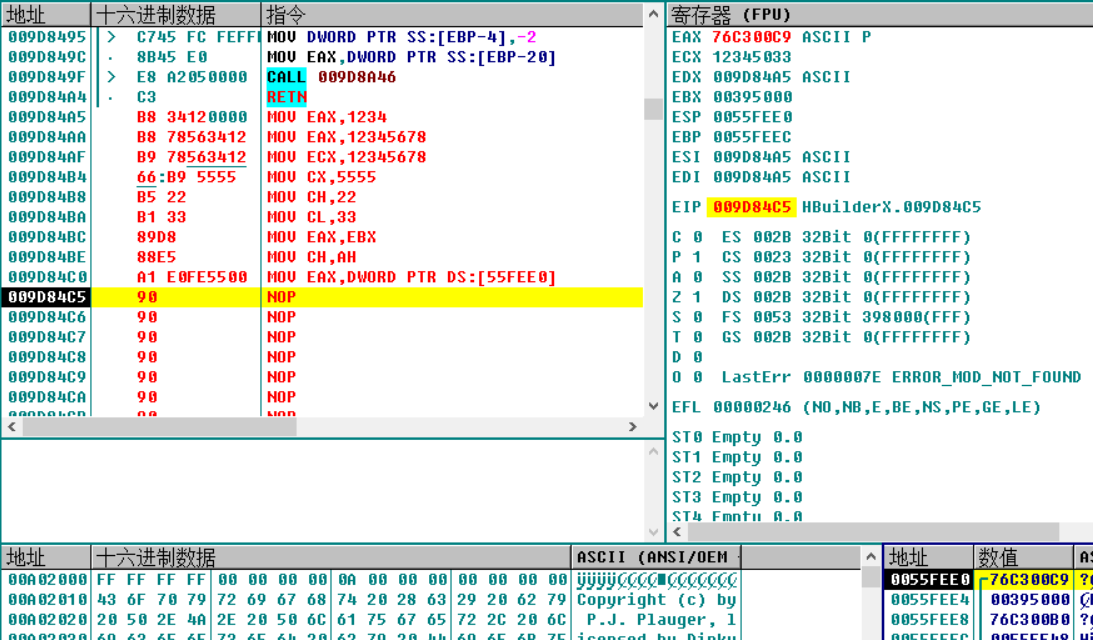

内存读写

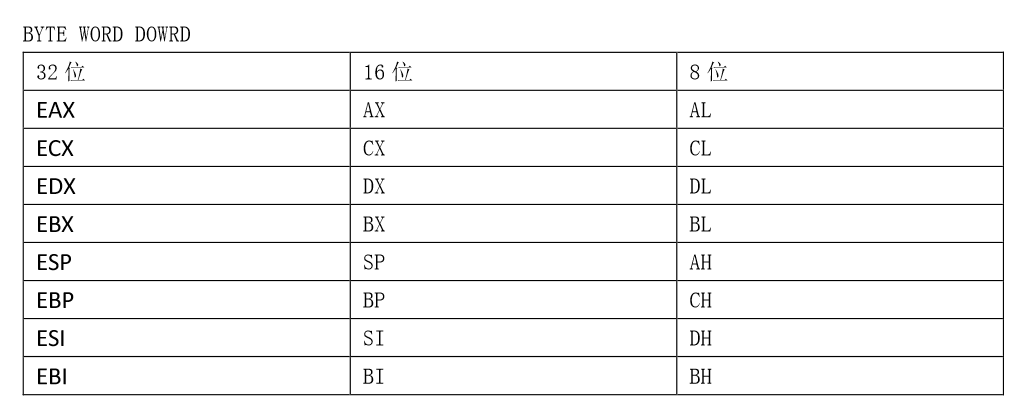

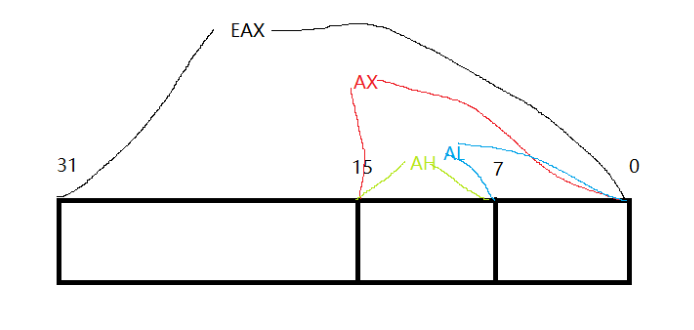

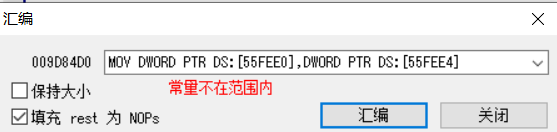

其他寄存器

只有AX、CX、DC、BX相当于32位的砍一半

再砍一半分为8位的 前一半AH、后一半AL

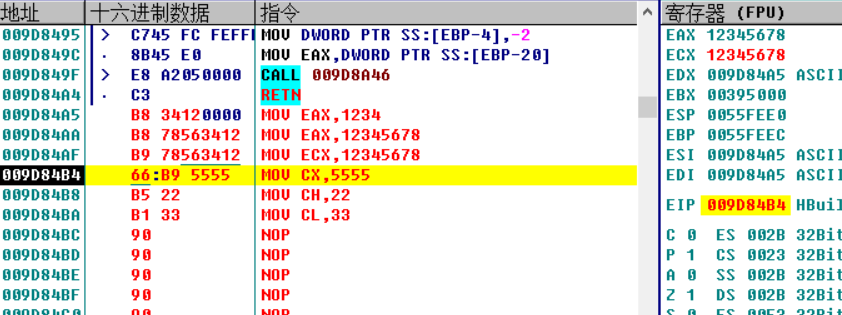

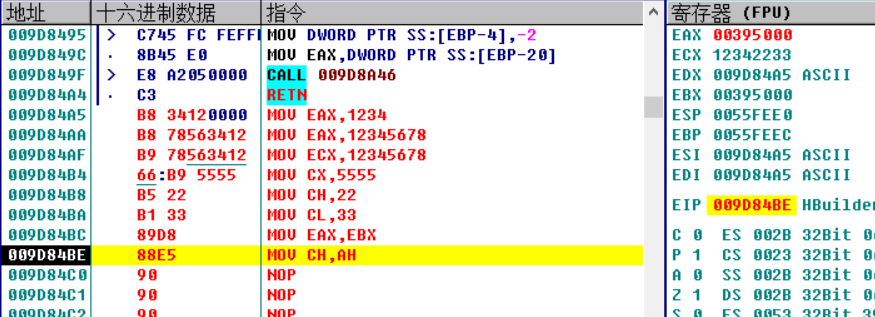

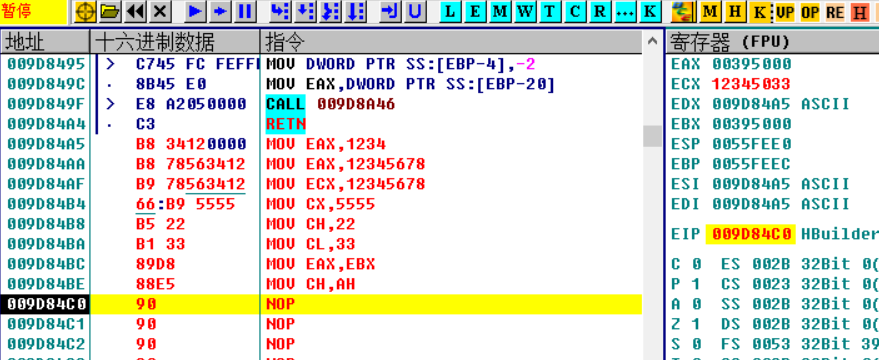

演示:

初始值

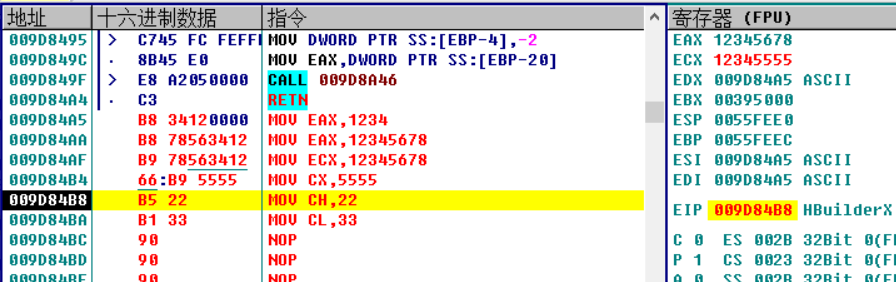

后半变成5555

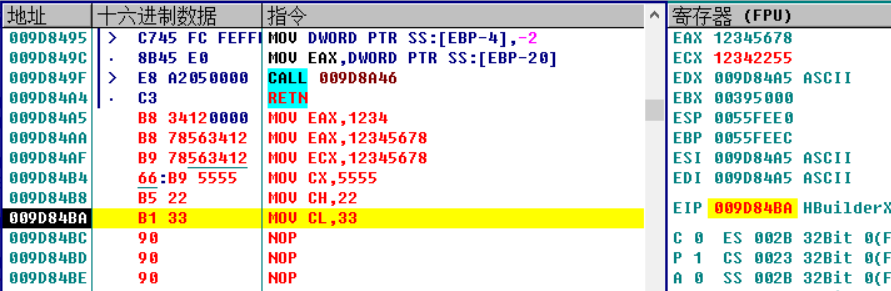

5555的前一半变成22

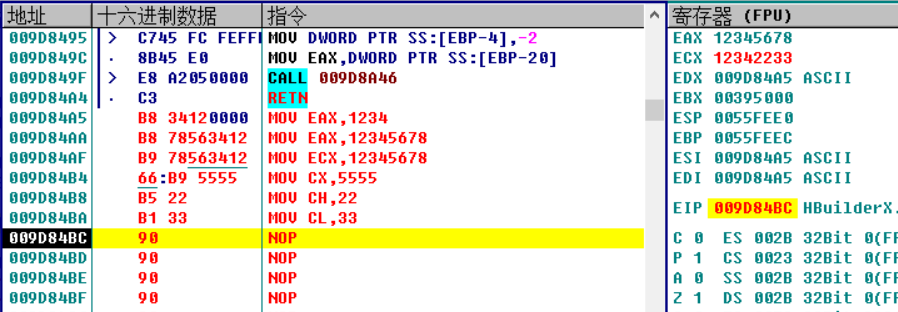

5555的后一半变成33

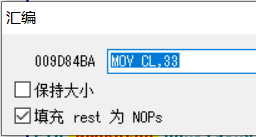

注意编辑时取消保持大小复选框

取寄存器的值

内存大小

BYTE 一字节

WORD 两字节

DWORD四字节

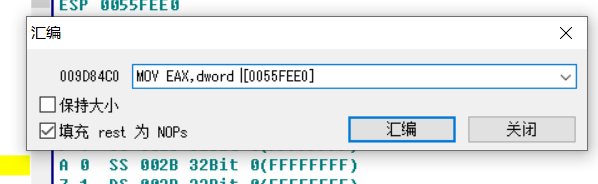

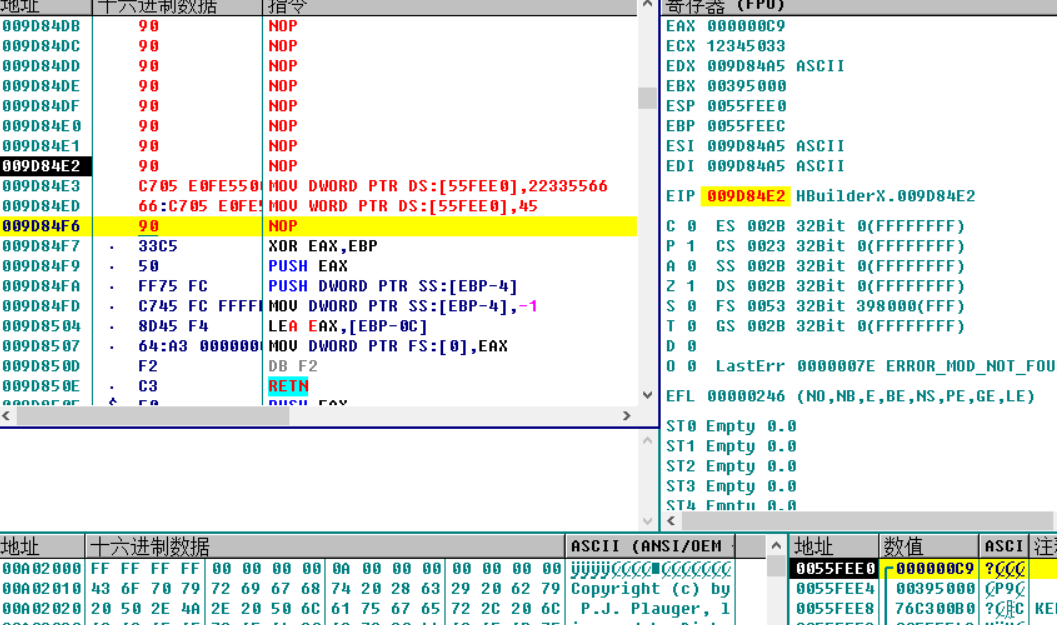

读内存地址的值给寄存器

生成的汇编

PTR表示数据段

执行结果(右下角可看到内存地址的数值)

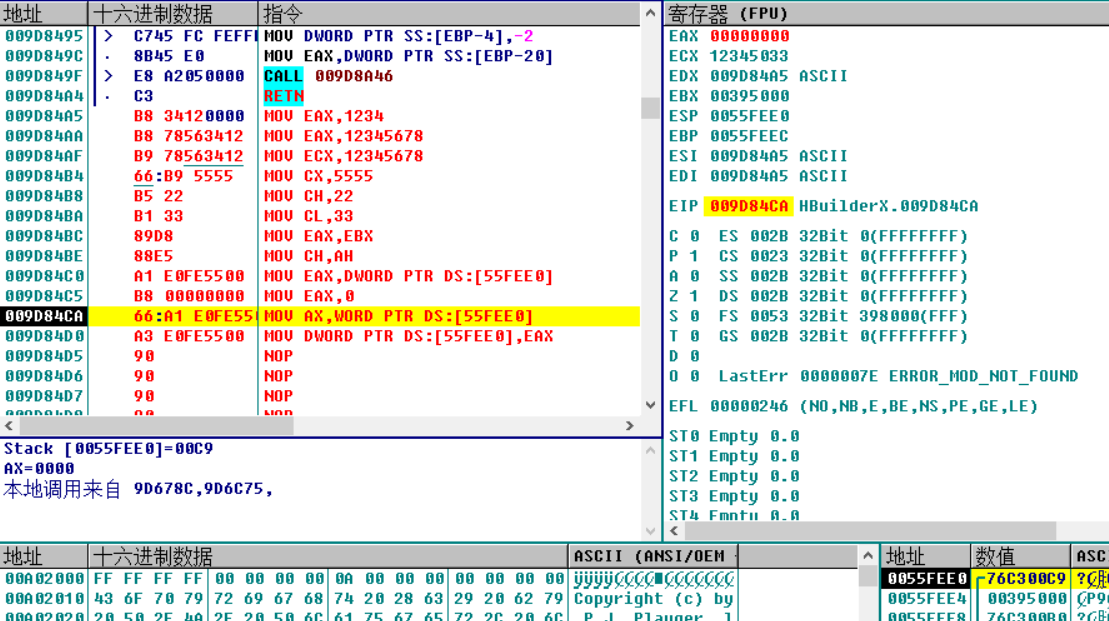

读取两个字节

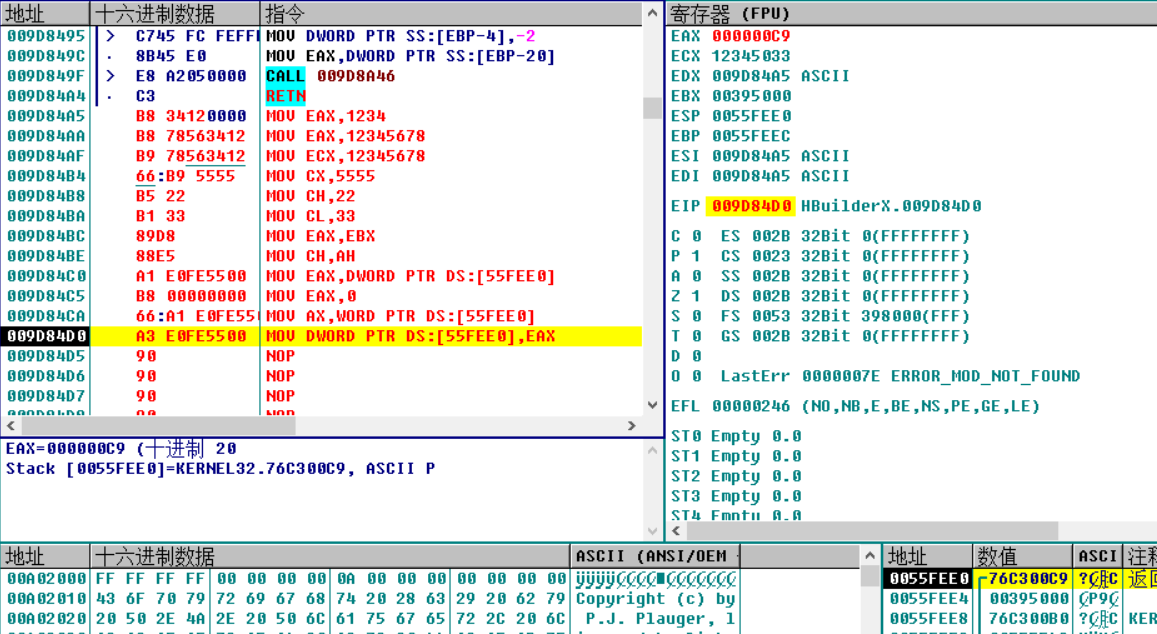

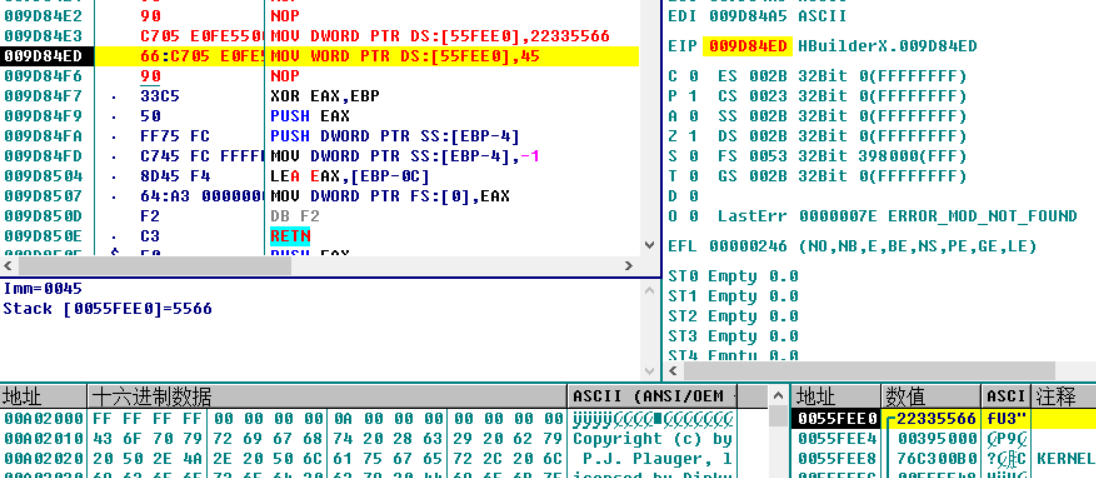

写内存 演示

不能全部都是内存地址

直接插入数值 演示

相关文章:

数字时代跨境电商营销大变革:海外网红营销的力量与影响

随着全球化的推进和数字技术的不断发展,跨境电商行业迎来了一场营销变革的浪潮。在这个过程中,一种新的营销方式崭露头角——海外网红营销。海外网红以其独特的个人魅力和影响力,成为跨境电商推广的重要力量,为品牌打开了新的市场,改变了传统的营销模式。

使用 Django 的异步特性提升 I/O 类操作的性能

通过使用 Django 的异步特性,可以显著提高 I/O 类操作的性能。通过使用异步 ORM、异步中间件和异步视图等特性,以及协程和缓存等手段,可以帮助开发人员构建高性能的 Web 应用程序。在使用异步特性时,需要注意代码的可读性和可维护性,以及正确处理并发和异常情况。同时,也需要了解目标硬件和网络环境的限制和瓶颈,以便更好地优化应用程序的性能。

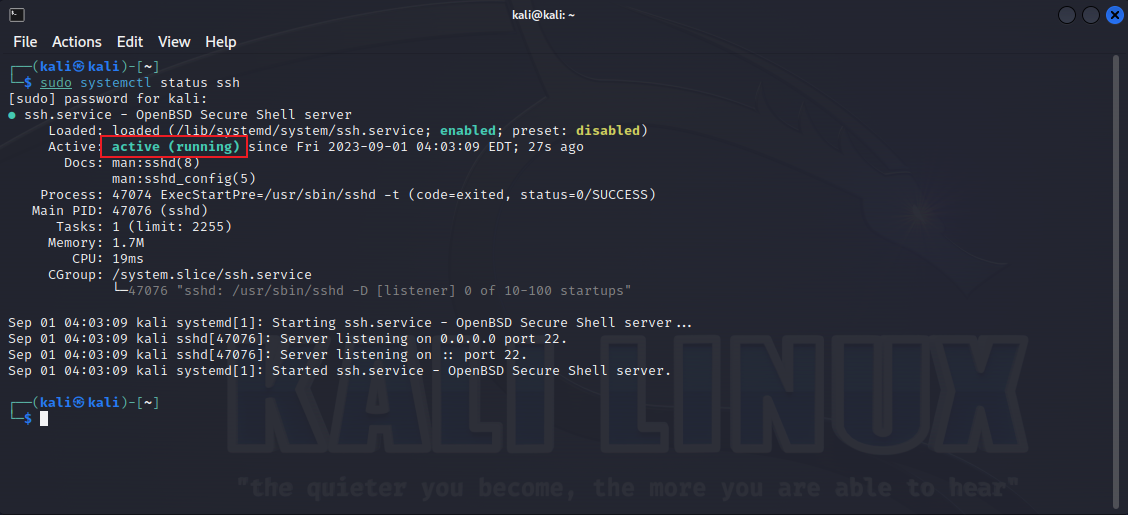

Kali Linux如何启动SSH并在Windows系统远程连接

Kali Linux如何启动SSH并在Windows系统远程连接

鸿蒙(HarmonyOS)项目方舟框架(ArkUI)之Dialog对话框组件

鸿蒙(HarmonyOS)项目方舟框架(ArkUI)之Dialog对话框组件

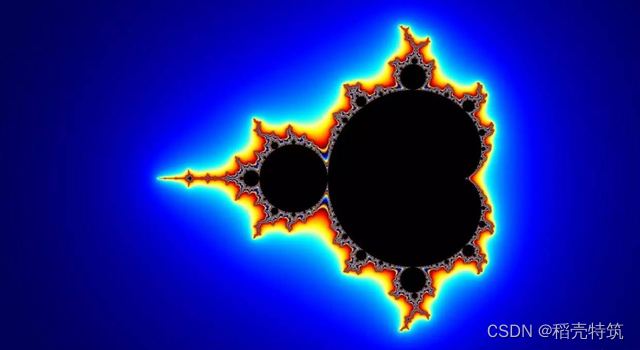

为什么深度学习神经网络可以学习任何东西

尽管如此,神经网络在处理一些对计算机而言极具挑战性的任务上表现出色,特别是在需要直觉和模糊逻辑的领域,如计算机视觉和自然语言处理,神经网络已经彻底改变了这些领域的面貌。在探讨神经网络如何学习的过程中,我们首先遇到了一个基本问题:如果我们不完全知道一个函数的形式,只知道它的部分输入和输出值,我们能否对这个函数进行逆向工程?重要的是,只要知道了这个函数,就可以针对任意输入x计算出对应的输出y。一种简单而有力的思考世界的方式,通过结合简单的计算,我们可以让计算机构造任何我们想要的功能,神经网络,从本质上讲,

【网络安全】IP地址定位技术如何识别风险IP

通过结合地理位置、历史记录、流量和行为等多方面的信息进行分析和判断,可以有效地识别出恶意IP地址,为保障网络安全提供有力支持。随着技术的不断发展和完善,我们有理由相信,IP地址定位技术将在未来网络安全领域发挥更加重要的作用。流量和行为分析:通过分析IP地址的流量和行为,可以判断该IP地址是否正常。如果某个IP地址的流量异常或行为异常,例如发送大量的垃圾邮件或进行DDoS攻击,那么该IP地址可能存在风险。IP地址定位技术是一种通过分析IP地址的地理位置、历史记录、流量和行为等信息,来确定其位置的技术。

Nodejs+Express搭建HTTPS服务

最近开发需要搭建一个https的服务,正好最近在用nodejs和express,于是乎想到就近就使用这两东西来搭建一个https的服务吧。这里搭建过程总共需要两步,第一步生成证书,第二步使用https模块启动服务。

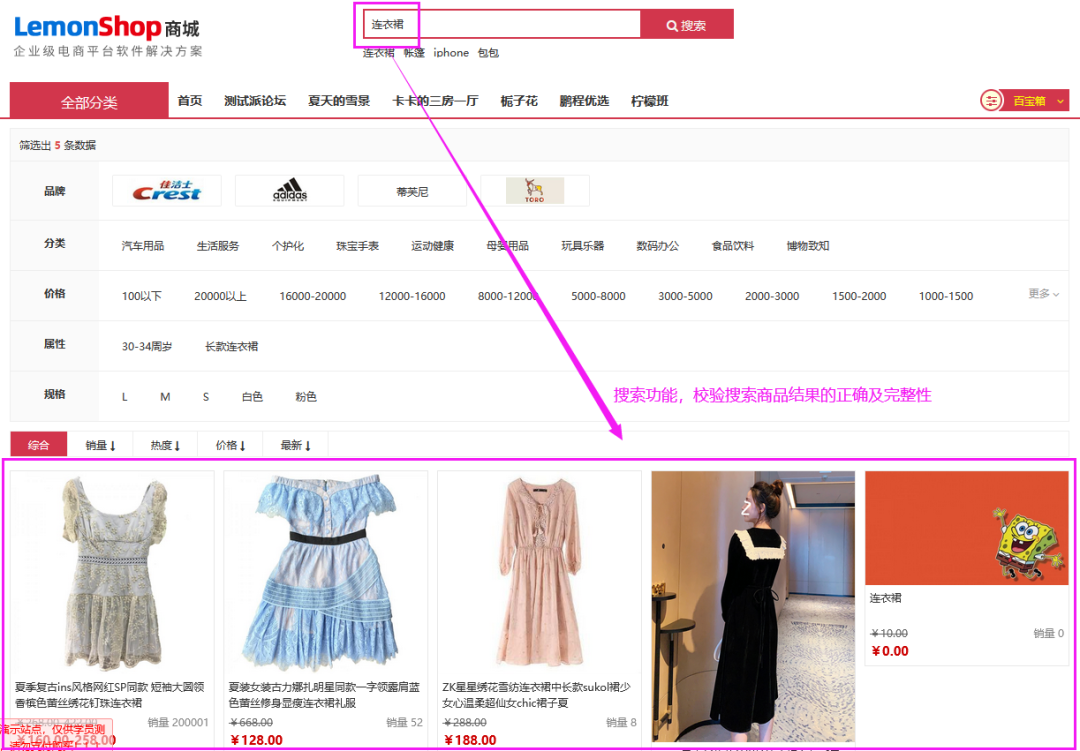

Jmeter、postman、python 三大主流技术如何操作数据库?

只要是做测试工作的,必然会接触到数据库,数据库在工作中的主要应用场景包括但不限于以下:功能测试中,涉及数据展示功能,需查库校验数据正确及完整性;例如商品搜索功能自动化测试或性能测试中,某些接口要跑通,需要关联到数据库操作;例如注册接口中短信验证码获取自动化测试中断言处理,除了响应结果的断言,还包括到数据库断言自动化测试或性能测试中,某些场景需批量造数据,可能需要用到数据库造数据测试中,发现bug,需定位bug,可能需要查询到数据库进行定位当我们利用Jmeter。

python爬虫之selenium模拟浏览器

之前在异步加载(AJAX)网页爬虫的时候提到过,爬取这种ajax技术的网页有两种办法:一种就是通过浏览器审查元素找到包含所需信息网页的真实地址,另一种就是通过selenium模拟浏览器的方法[1]。当时爬的是豆瓣,比较容易分析出所需信息的真实地址,不过一般大点的网站像淘宝这种是不好分析的,所以利用selenium模拟浏览器的行为来爬取数据是一个比较可行的办法。

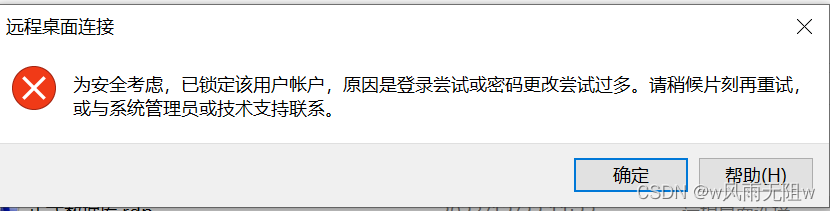

远程桌面连接Windows实例,提示“为安全考虑,已锁定该用户账户,原因是登录尝试或密码更改尝试过多”错误解决方案

无法使用Workbench和第三方远程连接工具(例如PuTTY、Xshell、SecureCRT等)连接实例时,可以通过VNC远程连接方式登录实例.本文以Windows Server 2019操作系统为例,其他操作系统操作步骤类似。Windows系统的ECS实例系统组策略中配置了用户锁定策略,在登录时输入错误的密码次数过多,该账户会被锁定,导致远程桌面无法登录。具体方法,不同服务商,提供的控制台有所不同,请自行查阅。使用远程桌面连接Windows系统的ECS实例,提示“”错误,具体报错信息如下图所示。

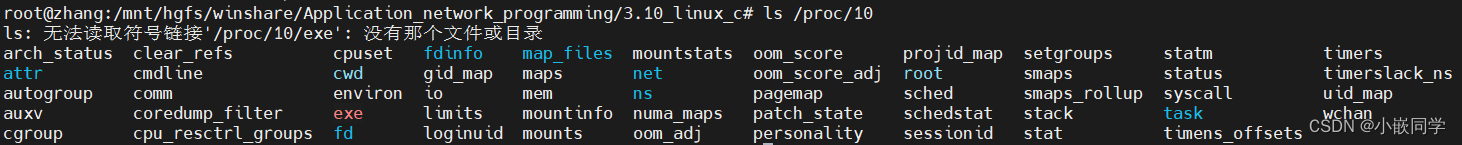

Linux:查询当前进程或线程的资源使用情况

proc 目录是一个特殊的虚拟文件系统,它提供了对内核运行时信息的访问,包括进程、设备、网络、文件系统等各个方面的信息。它不是一个真正的文件系统,而是基于内核数据结构的一个接口,通过这个接口可以获取系统的运行时状态。:此目录以进程的 ID(PID)命名,并包含与该进程有关的文件和目录,如之前所讲的 /proc/pid/目录。:该文件包含有关 CPU(处理器)的信息,如厂商、型号、频率、缓存等。:该文件包含有关系统内存的信息,如总内存、可用内存、缓存、交换分区等。

HarmonyOS应用性能与功耗云测试

应用程序:选择待测试的HarmonyOS应用包,包括HAP和APP两种格式,如果未上传应用,请先从本地上传一个HarmonyOS应用包。应用程序:选择待测试的HarmonyOS应用包,包括HAP和APP两种格式,如果未上传应用,请先从本地上传一个HarmonyOS应用包。在测试报告的概览页,可以查看测试任务的整体情况,如测试通过率、问题分布、在各个测试终端上的问题分布情况。在测试报告的概览页,可以查看测试任务的整体情况,如测试通过率、问题分布、在各个测试终端上的问题分布情况。

产品经理和项目经理有什么区别,哪个比较适合偏技术出身的?

表面上,项目经理和产品经理的缩写都是PM,但是两者的区别还是挺大的简单来说,,工作主要围绕“产品”开展,把创意策划出来,为创造卓越的产品体验而努力工作,是产品的导航者。项目经理的工作主要是在解决问题,更关注项目的规划、执行和交付,。更关注成本控制、项目质量,像是一名船长,把项目的大船驶入规定的港口。。需要更高的创造力和对产品的热爱,需要直接面对客户和市场,要有强大的市场洞察力。。项目管理的工作是短期的、阶段性的,一个项目完成就可以开始下一个项目了,需要沟通能力和按需执行的执行力。

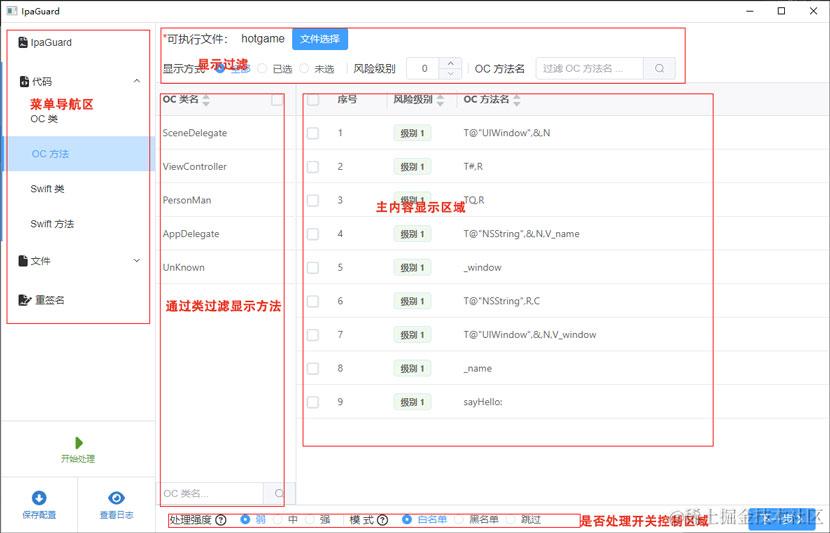

有什么好用的C/C++源代码混淆工具?

iOS加固保护是直接针对ios ipa二进制文件的保护技术,可以对iOS APP中的可执行文件进行深度混淆、加密。使用任何工具都无法逆向、破解还原源文件。对APP进行完整性保护,防止应用程序中的代码及资源文件被恶意篡改。Ipa Guard通过修改 ipa 文件中的 macho 文件中二进制数据(代码模块配置)进行操作,无需源码。不限定开发技术平台。支持oc,swift,cocos2d-x、unity3d、quick-cocos,html5 ,react native等等各种开发技术。

光伏发电模式中,分布式和集中式哪种更受欢迎?

5.可实现远距离输送,集中式光伏电站发出的电经高压并网,将电一层层的输送到更高的电压等级,如将高压电输送到华东等地区,以实现西电东输。分布式光伏发电:一般建在楼顶、屋顶、厂房等地方,较多的是基于建筑物表面,就近解决用户的用电问题,通过并网实现供电差额的补偿与外送。1.光伏电源处于用户侧,自发自用,就近发电,就近用电,发电供给当地负荷,视作负载,可以减少对电网供电的依赖,减少线路损耗。4.分布式光伏一般就近并网,线路的损耗很低或者可以说没有,可非常方便的补充当地的电量,供当地及附近的用电用户使用。

java中代理的实现并在spring的应用

Java代理机制是一种在运行时创建一个代理对象来代替原始对象的方法。代理对象通常用于在调用原始对象的方法之前或之后执行一些额外的操作,例如日志记录、性能监控等。

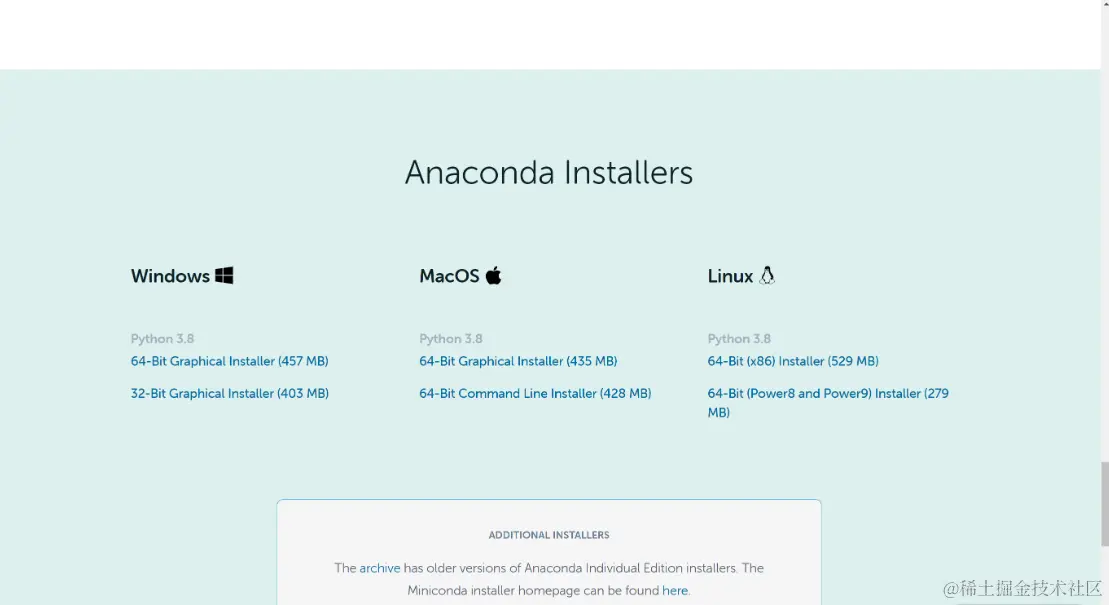

如何搭建一个高效的Python开发环境

不用更改,直接点击 Install,等待 2~3 分钟之后,即可完成安装。安装完毕之后,可以从程序中找到 Anaconda Navigator,点击打开就可以看到整套 Anaconda3 的所有工具(如下图所示):其中 Notebook 是数据分析应用范围最广泛的工具,但它却不是一款足够有效率的工具,因为它缺乏智能的代码输入联想、自动完成和错误提示。而有效率的分析师是不会容忍自己用“记事本”写代码的。

电脑屏幕保护时间怎么设置?这4个方法很管用!

对于经常使用电脑的用户来说,如果长时间盯着电脑屏幕,可能会引发视力下降等各种问题。电脑屏幕保护时间怎么设置?本文将给大家分享几个简单有效的方法,有需要的朋友快来试试吧!

如何通过内网穿透实现远程访问本地Linux SVN服务

由于文档资料越来越多,将所有资料都存放在自己的电脑上容易混淆,并且也不利于分享。这种情况下,考虑将资料上传SVN统一管理,这样一来其他人也能很方便的查略各种资料。当SVN安装在局域网内的话,想要远程访问资料库或者代码将会受到限制,为了能从公共网络访问内网SVN资料库,[cpolar](cpolar官网-安全的内网穿透工具 | 无需公网ip | 远程访问 | 搭建网站)能很好的解决这一需求,cpolar是一个能把内网服务暴露至公网进行访问的工具。

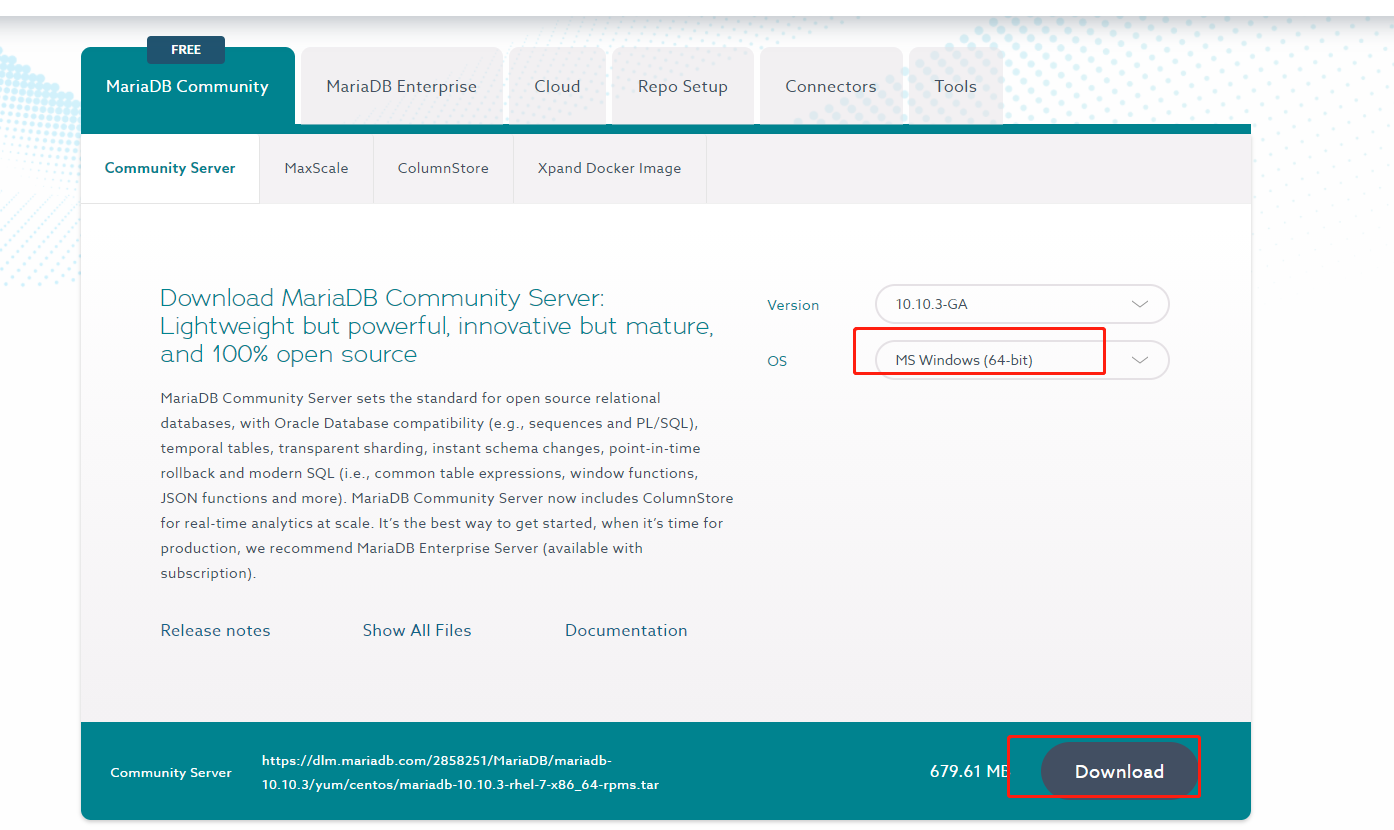

公网环境使用navicat图形化工具远程连接本地MariaDB数据库

cpolar安装成功后,双击打开cpolar【或者在浏览器上访问本地9200端口 127.0.0.1:9200】,使用cpolar邮箱账号登录 web UI管理界面,如果还没有注册cpolar账号的话,点击免费注册,会跳到cpolar官网注册一个账号就可以了.在浏览器上访问9200端口,http://127.0.0.1:9200/,登录cpolar web ui管理界面,点击左侧仪表盘的隧道管理——隧道列表,找到mariaDB隧道,点击右侧的编辑。修改隧道信息,将保留成功的固定tcp地址配置到隧道中。

如何使用JuiceSSH实现手机端远程连接Linux服务器

处于内网的虚拟机如何被外网访问呢?如何手机就能访问虚拟机呢?cpolar+JuiceSSH 实现手机端远程连接Linux虚拟机(内网穿透,手机端连接Linux虚拟机)

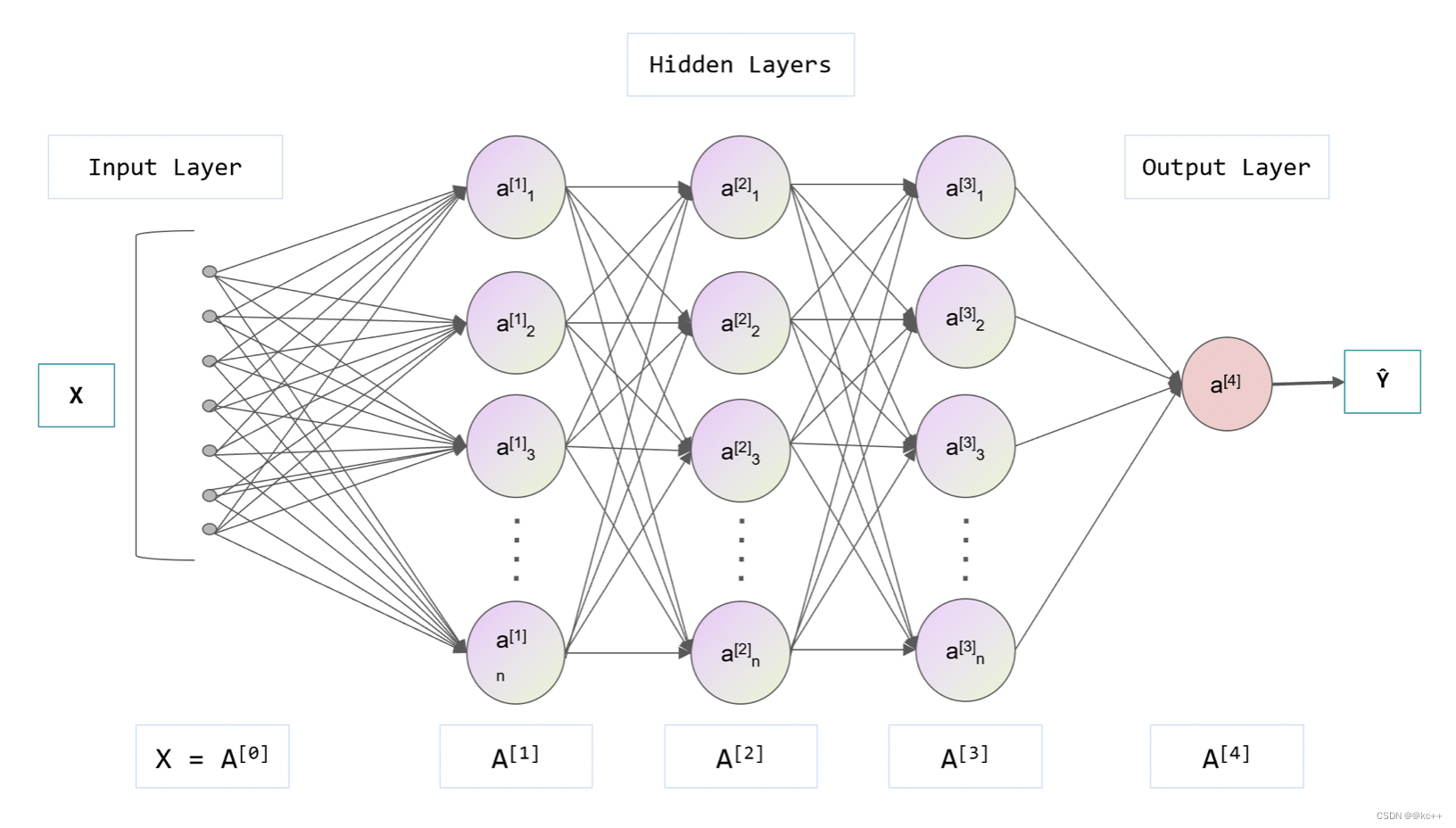

深度学习与神经网络

神经网络是一种模拟人脑神经元行为的计算模型,神经网络由大量的神经元(在计算领域中常被称为“节点”或“单元”)组成,并且这些神经元被分为不同的层,分别为输入层、隐藏层和输出层。每一个神经元都与前一层的所有神经元相连接,连接的强度(或权重)代表了该连接的重要性。神经元接收前一层神经元的信息(这些信息经过权重加权),然后通过激活函数(如Sigmoid、ReLU等)处理,将结果传递到下一层。输入层接收原始数据,隐藏层负责处理这些数据,而输出层则将处理后的结果输出。

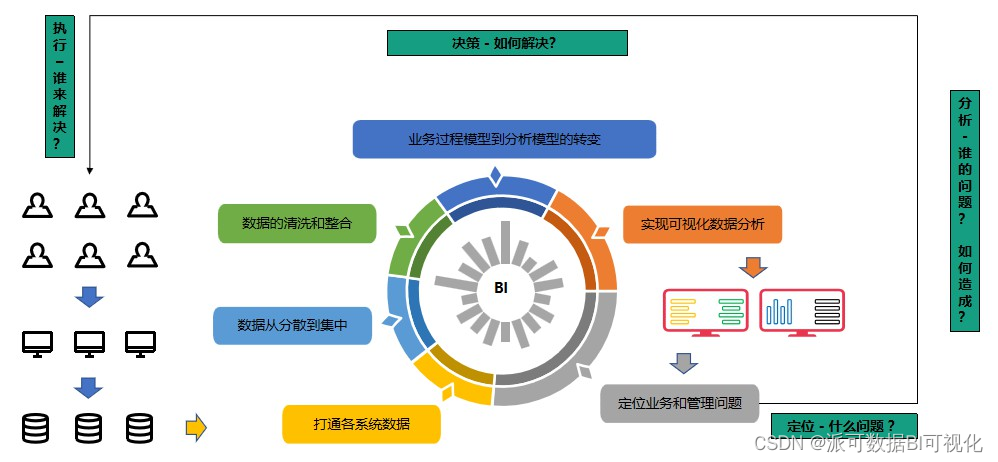

一篇文章讲清楚!数据库和数据仓库到底有什么区别和联系?

数据库的数据来源来自各种业务系统软件程序的产生的数据,或者是由和这些业务系统软件交互的用户产生的数据,而数据仓库的数据来源则直接是这些业务系统的一个或者多个数据库或者文件,比如 SQL Server、Oracle、MySQL、Excel、文本文件等。也可以简单理解为很多个业务系统的数据库往数据仓库输送数据,是各个数据库的集合体,一个更大的数据库,数据仓库的建立是要打通这些基础数据库的数据的。所以,业务系统的数据库更多的是增删改操作,而数据仓库更多的是查询操作,这就决定了建模方式会有很大的差异。

共享IP和独享IP两者的区别与优势

通俗地讲,共享IP就像乘坐公共汽车一样,您可以到达目的地,但将与其他乘客共享旅程,座位很可能是没有的。独享IP就像坐出租车一样,您可以更快到达目的地,由于车上只有您一个人,座位是您一个人专用的。

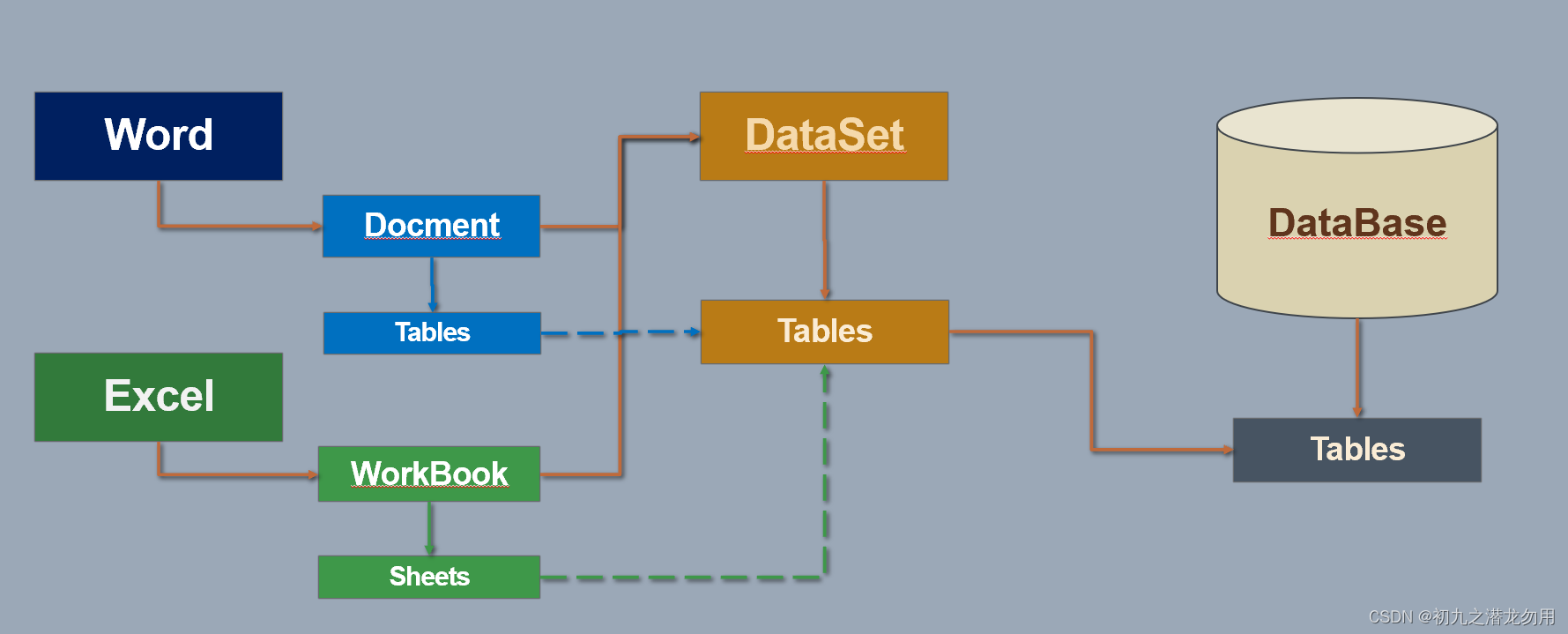

C# 读取Word表格到DataSet

在应用项目里,多数情况下我们会遇到导入 Excel 文件数据到数据库的功能需求,但某些情况下,也存在使用 Word 进行表格数据编辑的情况。Word 和 Excel 其实各有特点,但用户的习惯不同,即使同一数据源,可能提供的数据源文件类型也不同,这其中也包括导入Word内容的功能,比如表格数据导出到DataSet数据集。

一文读懂数据仓库、数据湖、湖仓一体

一个数据湖可以存储结构化数据(如关系型数据库中的表),半结构化数据(如CSV、日志、XML、JSON),非结构化数据(如电子邮件、文档、PDF)和二进制数据(如图形、音频、视频)。这套架构,以数据湖为中心,把数据湖作为中央存储库,再围绕数据湖建立专用“数据服务环”,环上的服务包括了数仓、机器学习、大数据处理、日志分析,甚至RDS和NOSQL服务等等。从数据含金量来比,数据仓库里的数据价值密度更高一些,数据的抽取和Schema的设计,都有非常强的针对性,便于业务分析师迅速获取洞察结果,用与决策支持。

程序,进程,线程,超线程之间的联系和区别

当我们谈到计算机程序的执行时,经常会涉及到“程序”,“进程”,“线程”和“超线程”这些概念。通过理解这些概念及其之间的联系和区别,可以帮助我们更好地理解计算机程序的执行方式和并发处理机制。来源:6547网 http://www.6547.cn/blog/442。

鸿蒙组件数据传递:ui传递、@prop、@link

【代码】鸿蒙组件数据传递:ui传递、@prop、@link。

gin实现登录逻辑,包含cookie,session

1. 客户端发起`http://localhost/`请求。2. 请求须经过后端AuthRequired中间件鉴权。该中间件查看session中是否保存了请求携带的cookie对应的用户信息,若有。则登录成功;若没有,则重定向到`http://localhost/login`进行登录。3. GET方法请求`http://localhost/login`时只返回页面,不需鉴权逻辑。4. POST方法请求`http://localhost/login`时,不需鉴权逻辑。进行登录验证,并记录session

智慧工地与低代码开发:提升建筑行业效率的新趋势

随着科技的不断进步,建筑行业正面临着前所未有的变革。智慧工地的概念逐渐成为行业关注的焦点,它融合了先进的技术和低代码开发平台,为建筑项目提供了更高效、可持续和安全的解决方案。本文将详细介绍智慧工地与低代码开发的概念,并深入剖析它们在建筑行业数字化转型过程中的重要性和优势。