一.黑客信息

(1)国外黑客

1971年,卡普尔从耶鲁大学毕业。在校期间,他专修心理学、语言学以及计算机学科。也就是在这时他开始对计算机萌生兴趣。他继续到研究生院深造。20世纪60年代,退学是许多人的一个选择。只靠知识的皮毛,你也能过日子。那些年里,卡普尔1年可以挣1.2万美元。他漫无目标地在游荡,正如他后来描绘自己这一时期的生活时所说,他成了一个“有知识的吉普赛人”。

在80年代中期,卡普尔与盖茨是美国软件业的双子星。1982年创办Lotus公司,并担任CEO。推出个人电脑“杀手级应用”软件Lotus1-2-3,1985年,Lotus员工已达千人,是当时最大的独立软件公司。直到1988年4月,微软才超过Lotus,成为头号软件公司。卡普尔发起创办的电子边疆基金会(EFF),维护黑客利益,被称为是计算机业的美国公民自由协会(ACLU)。卡普尔也因此成为80年代和90年代最具影响力的计算机人物和黑客界最具影响力的人物之一。

卡普尔是硅谷黑客理念的真正体现:反对公司、不遵循主流精神、富有创造、崇尚出世。盖茨则是现代黑客的体现,与卡普尔形成鲜明对照。盖茨是反基督的肖像,功利性强,十分入世,追求利益,他的公司也以压制自由而成功,出产丑陋、笨拙、纯粹以商业驱动的产品。与他相比,卡普尔更是一位民间的英雄。而盖茨则是主流社会的英雄。

(2)国外黑客

袁仁广,男,中国国家信息安全漏洞库特聘专家,北京奥运会特聘信息安全专家,现任腾讯湛泸实验室负责人。

提起袁任广,知道的人或许并不多。但如果提起袁哥或者大兔子,在国内安全业界称得上尽人皆知。在国内,他的windows系统方面的造诣可谓首屈一指,早在1999年就曾提出过windows的共享漏洞。

袁哥经常将黑客比作网络军火商,并认为——在国家利益面前,如果没有情报和网络军火武器,一个国家将不堪一击。作为顶尖黑客,他手持赛博世界最厉害的武器,可以攻入每一个角落,但他最终选择,“以己之矛,守卫网络安全。二.五种安全工具的介绍

1.Netcat

这个简单的实用程序可以跨TCP或UDP网络连接读写数据。它旨在成为可靠的后端工具,可直接使用或轻松地通过其他程序和脚本进行驱动。同时,它是一个功能丰富的网络调试和探索工具,因为它可以创建几乎任何类型的连接,包括端口绑定以接受传入连接。

最初的Netcat是由霍比特人在1995年发布的,但尽管它很受欢迎,但仍然没有得到维护。有时甚至很难找到v1.10源代码的副本。该工具的灵活性和实用性促使Nmap Project生成Ncat,这是一种现代重新实现,支持SSL,IPv6,SOCKS和http代理,连接代理等。这个经典工具的其他功能包括惊人的多功能Socat,OpenBSD的nc,Cryptcat,Netcat6,pnetcat,SBD和所谓的GNU Netcat。2.Kismet

Kismet是基于控制台(ncurses)的802.11第2层无线网络检测器,嗅探器和入侵检测系统。它通过被动嗅探识别网络(与NetStumbler等更活跃的工具相对),甚至可以在隐藏(非信标)网络中使用它们。它可以通过嗅探TCP,UDP,ARP和DHCP数据包自动检测网络IP块,以Wireshark / tcpdump兼容格式记录流量,甚至可以在下载的地图上绘制检测到的网络和估计范围。正如您所料,此工具通常用于驱逐。哦,还有warwalking,warflying和warskating等。3.Hping

这个方便的小实用程序汇编并发送自定义ICMP,UDP或TCP数据包,然后显示任何回复。它受到ping命令的启发,但对发送的探测提供了更多的控制。它还具有方便的traceroute模式并支持IP分段。在尝试跟踪/ ping /探测阻止使用标准实用程序的尝试的防火墙后面的主机时,Hping特别有用。这通常允许您映射防火墙规则集。它也非常适合学习更多有关TCP / IP和试验IP协议的知识。遗憾的是,它自2005年以来一直没有更新.Nmap项目创建并维护了Nping,这是一个类似的程序,具有更多现代功能,如IPv6支持和独特的回声模式。4.Scapy

Scapy是一个功能强大的交互式数据包操作工具,数据包生成器,网络扫描程序,网络发现工具和数据包嗅探器。请注意,Scapy是一个非常低级的工具 - 您使用Python编程语言与它进行交互。它提供了交互式创建数据包或数据包集,操作它们,通过线路发送它们,从线路嗅探其他数据包,匹配答案和回复等的类。5.WebScarab

WebScarab以其最简单的形式记录了它所观察到的对话(请求和响应),并允许操作员以各种方式查看它们。WebScarab旨在成为任何需要公开基于HTTP(S)的应用程序工作的人的工具,是否允许开发人员调试其他困难的问题,或允许安全专家以应用程序的方式识别漏洞已经设计或实施。两种安全工具教程

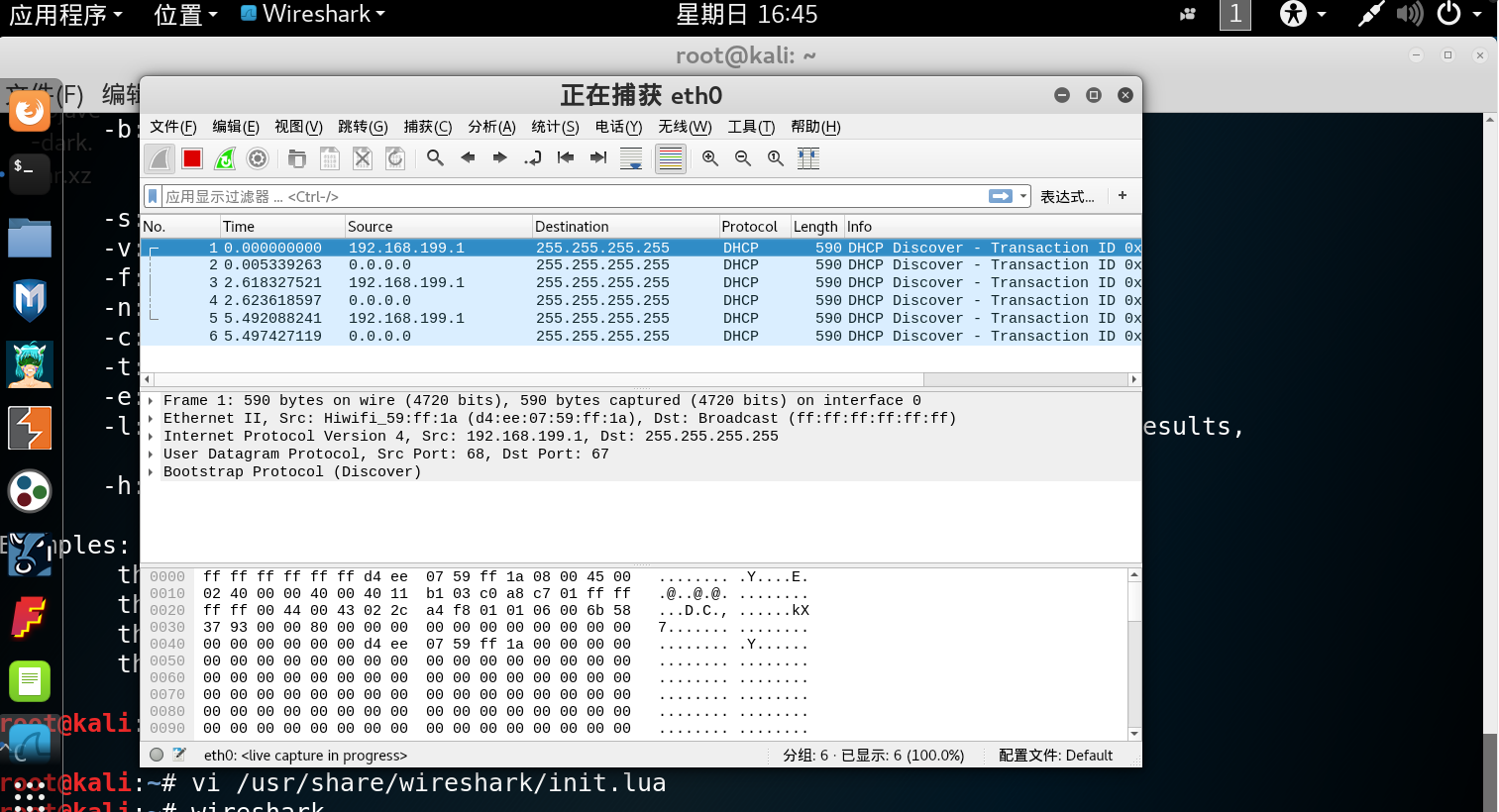

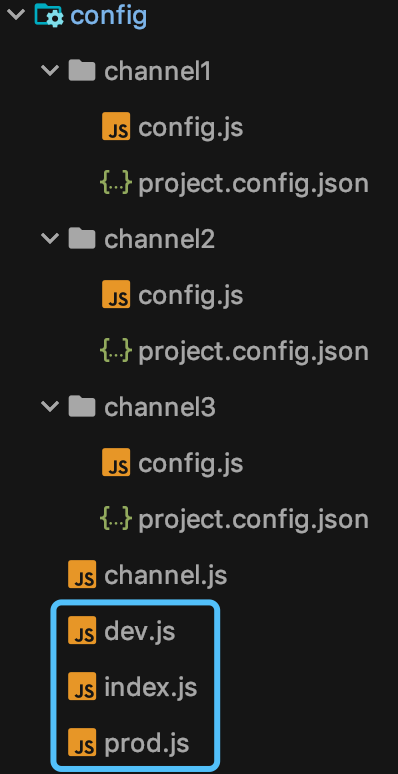

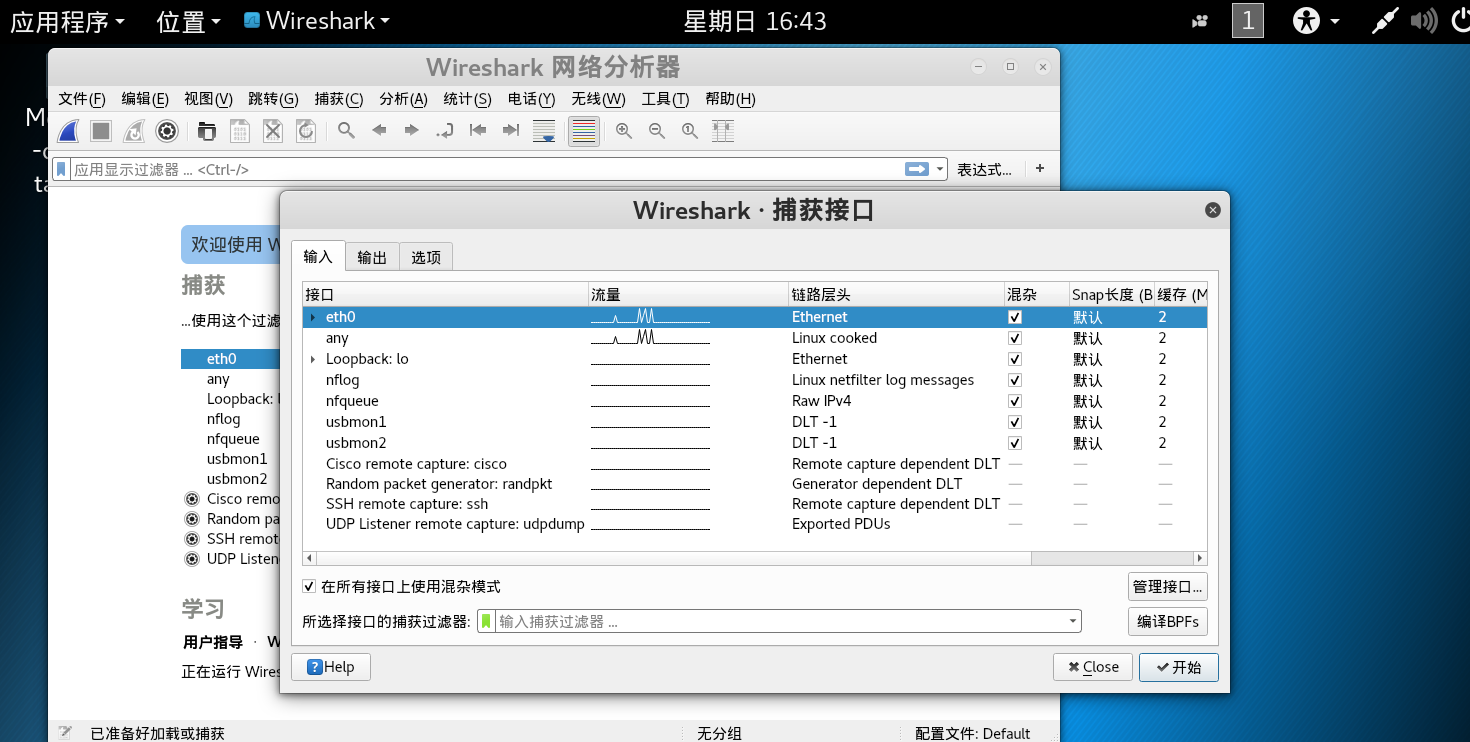

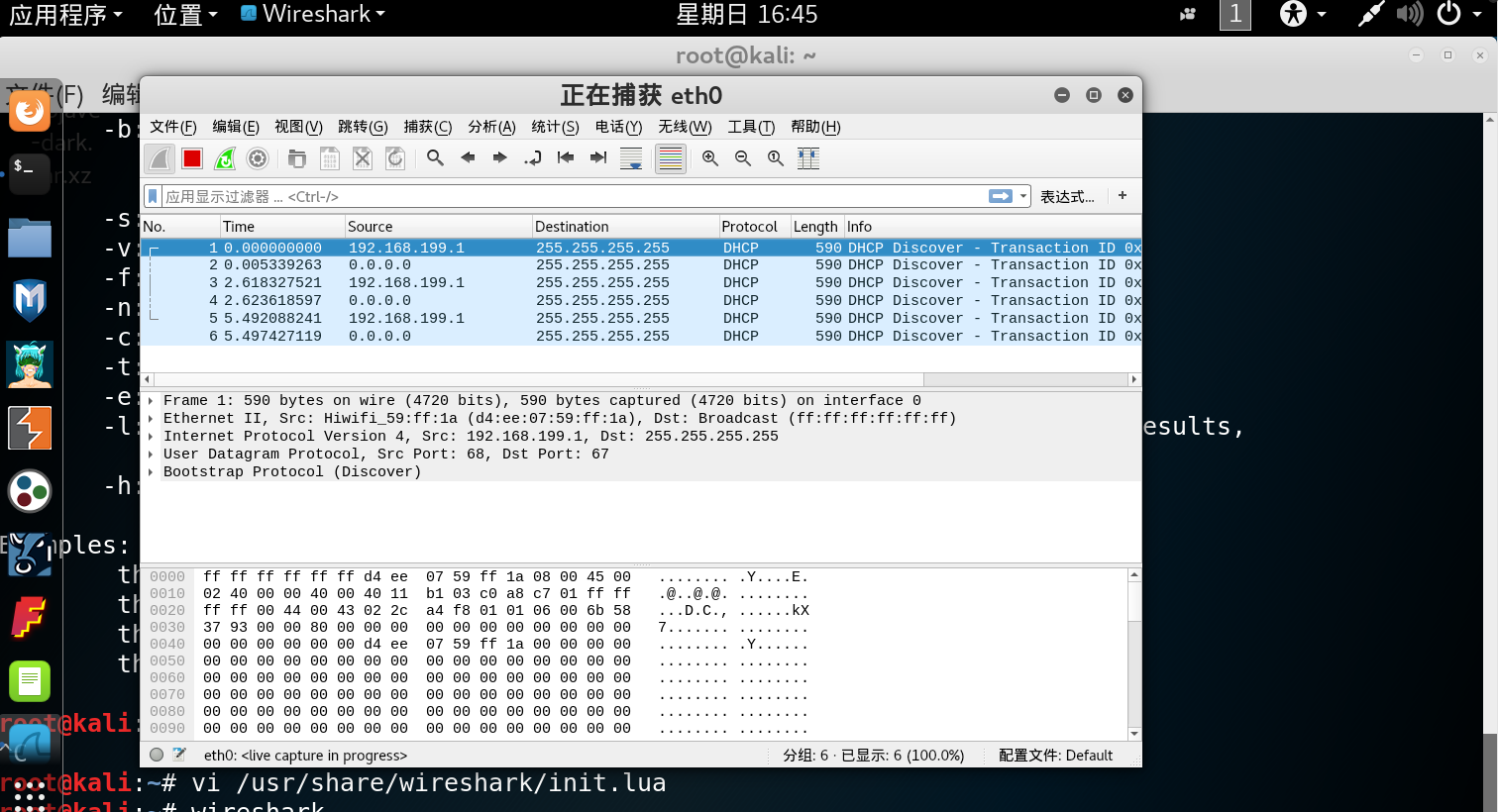

wireshark

在终端输入wireshark可能会报错,解决方法:

解决方法:

- # vi /usr/share/wireshark/init.lua

- 找到倒数第二行如下:dofile(DATA_DIR.."console.lua")

修改为:--dofile(DATA_DIR.."console.lua")

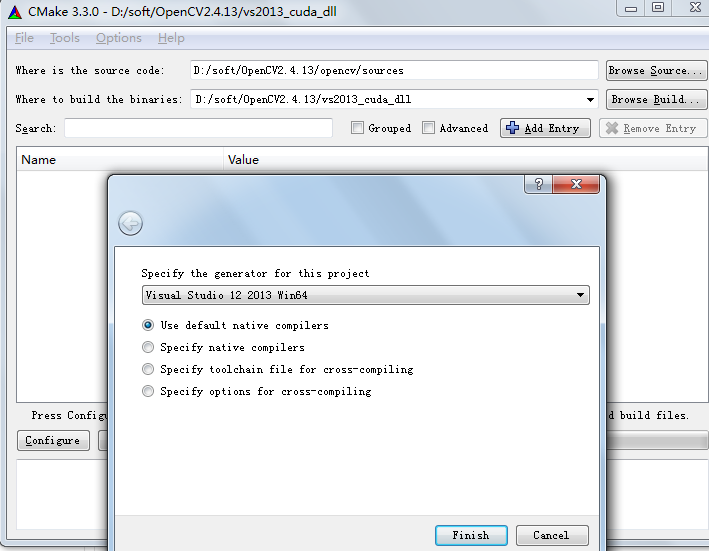

WireShark 主要分为这几个界面:

- Display Filter(显示过滤器), 用于过滤

- Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。

- Packet Details Pane(封包详细信息), 显示封包中的字段

- Dissector Pane(16进制数据)

Miscellanous(地址栏,杂项)

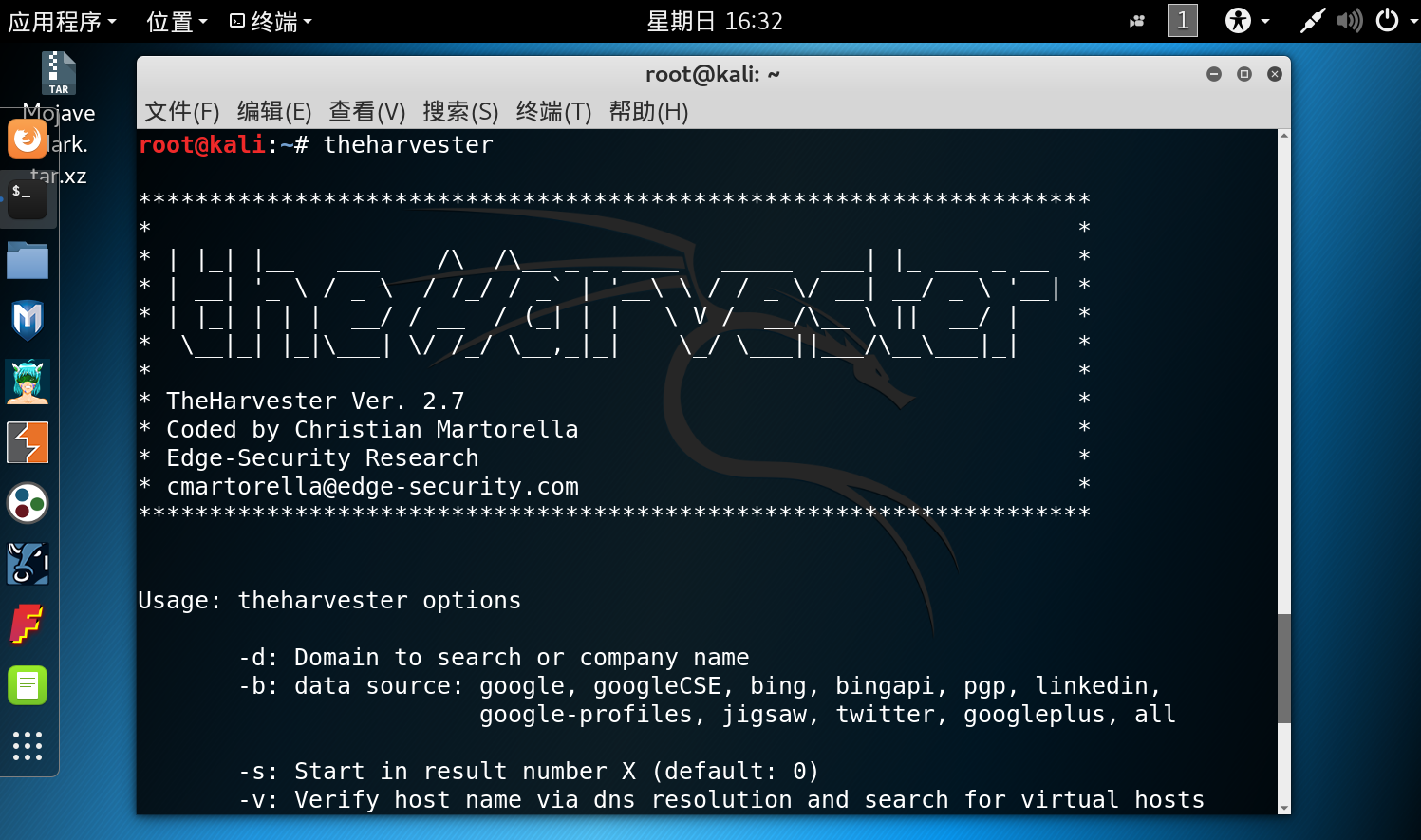

theharvester

三.python3视频学习

通过刷实验楼对自己不熟悉的知识点和一些基本指令进行了总结

在vim中输入#!/usr/bin/env python3

days = int(input("Enter days: "))

print("Months = {} Days = {}".format(divmod(days, 30)))

注:

divmod(num1, num2) 返回一个元组,这个元组包含两个值,

第一个是 num1 和 num2 相整除得到的值,第二个是 num1 和 num2 求余得到的值,

然后我们用 运算符拆封这个元组,得到这两个值。

range() 函数

如果你需要一个数值序列,内置函数 range() 会很方便,它生成一个等差数列(并不是列表)

continue。它会跳过其后的代码回到循环开始处执行。这意味着它可以帮助你跳过部分循环。

a.append(45) 添加元素 45 到列表末尾

将数据插入到列表的任何位置,这时我们可以使用列表的 insert() 方法。

count(s) 会返回列表元素中 s 的数量

在列表中移除任意指定值,你需要使用 remove() 方法。

将一个列表的所有元素添加到另一个列表的末尾呢,可以使用列表的 extend() 方法。

使用列表的 sort() 方法,排序的前提是列表的元素是可比较的。

del 关键字删除指定位置的列表元素。

栈:方法 pop()。传入一个参数 i 即 pop(i) 会将第 i 个元素弹出。

队列:a.pop(0) 弹出列表中第一个元素。

元组是不可变类型,这意味着你不能在元组内删除或添加或编辑任何值。

字典是是无序的键值对(key:value)集合,同一个字典内的键必须是互不相同的。

一对大括号 {} 创建一个空字典。初始化字典时,在大括号内放置一组逗号分隔的键:值对,这也是字典输出的方式。

我们使用键来检索存储在字典中的数据。

想要遍历一个字典,使用字典的 items() 方法

需要往字典中的元素添加数据,我们首先要判断这个元素是否存在,不存在则创建一个默认值。

如果在循环里执行这个操作,每次迭代都需要判断一次,降低程序性能。

我们可以使用 dict.setdefault(key, default) 更有效率的完成这个事情。

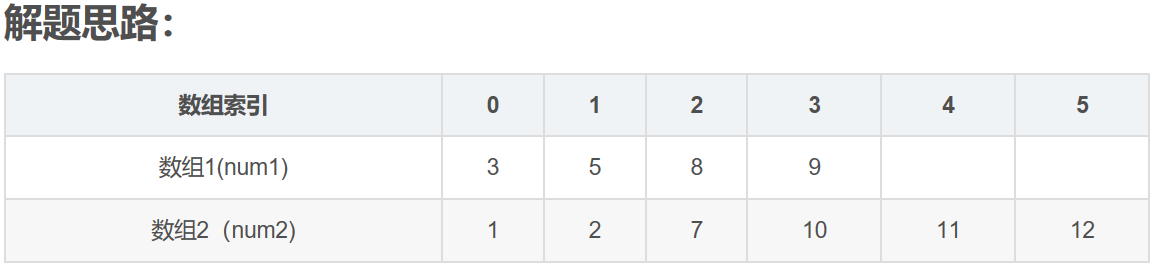

想要在遍历列表(或任何序列类型)的同时获得元素索引值,你可以使用 enumerate()。

需要同时遍历两个序列类型,你可以使用 zip() 函数。

四.教材第一二章实践作业

第一章,黛蛇蠕虫的案例,了解到了蠕虫病毒入侵的全过程以及造成的危害,

蠕虫攻击的机理:

1 外部感染源首先通过漏洞攻击蜜罐主机;

2 注入的Shellcode执行后将连接控制命令服务器,获取FTP服务器位置和下载指令;

3 从FTP服务器下载蠕虫样本到蜜罐主机;

4 在主机上激活蠕虫;

5 蠕虫进一步对外传播。

《防火墙》影评

防火墙:在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)分开的方法,它实际上是一种隔离技术。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络。换句话说,如果不通过防火墙,公司内部的人就无法访问Internet,Internet上的人也无法和公司内部的人进行通信。

黑客的社会工程:在安全领域,社会工程就是黑客们利用人与人之间的交往,取得被害人的信任,然后就是想干嘛干嘛了。社会工程是一种非技术手段的黑客行为,利用了网络安全体系中最没有办法控制、没有办法打补丁的一个因素——人。在安全领域,社会工程就是黑客们利用人与人之间的交往,取得被害人的信任,然后就是想干嘛干嘛了。社会工程是一种非技术手段的黑客行为,利用了网络安全体系中最没有办法控制、没有办法打补丁的一个因素——人。这里介绍一个著名的针对Microsoft的社会工程案例,一个黑客给Microsoft的网管发了一封邮件,声称自己是Microsoft的员工,在欧洲出差,但是忘记的密码,大意的网管就发送了新的密码给这个人,黑客由此轻松的完成了入侵。获取异性星座、生肖、八字等等

与同学分享有关星座的小知识,通过农历生日可以得到的自己是第几世,成功得到同学的农历生日日期。在同学的QQ上,查看详细资料里,直接得到同学的公历出生年月日,及星座。查找万年历与已经知道的农历日期作对比,一致,说明该同学在QQ上填写的均为真实信息。第二章作业

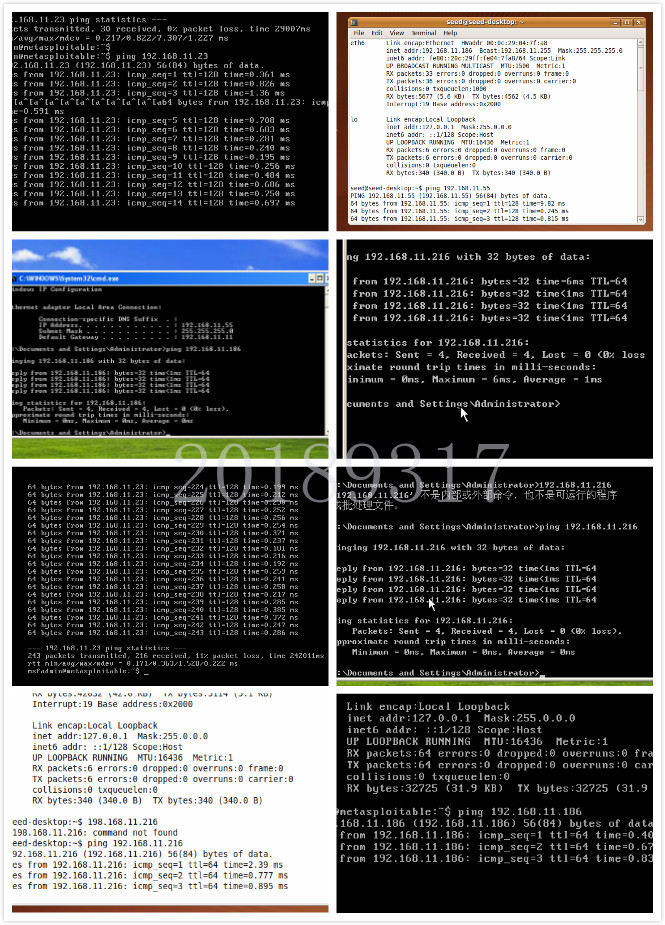

介绍网络攻防的虚拟实验环境,为读者介绍各种虚拟机镜像及其用途。6个不同类型的虚拟机镜像,分别是靶机LinuxMetasploitable、WindowsXP Metasploitable和攻击机Back Track 4、Windows XP Attacker,以及HoneyWall和SEED,重在实践。

五.kali学习视频

kali简介

一个完整的授权安全渗透测试流程:

1)信息搜集:大多借助搜索引擎社会工程学以及基本的扫描工具实现。

2)漏洞分析:判断目标有什么漏洞,利用Kali Linux漏洞分析里的工具进行分析。

3)漏洞利用:Kali Linux里的漏洞利用攻击集。对现有漏洞进行利用,得到一定权限;提升自己的权限。

4)权限维持:成功攻破系统后,保持对权限的控制,俗称“留后门”。

5)文档编辑:知识积累。

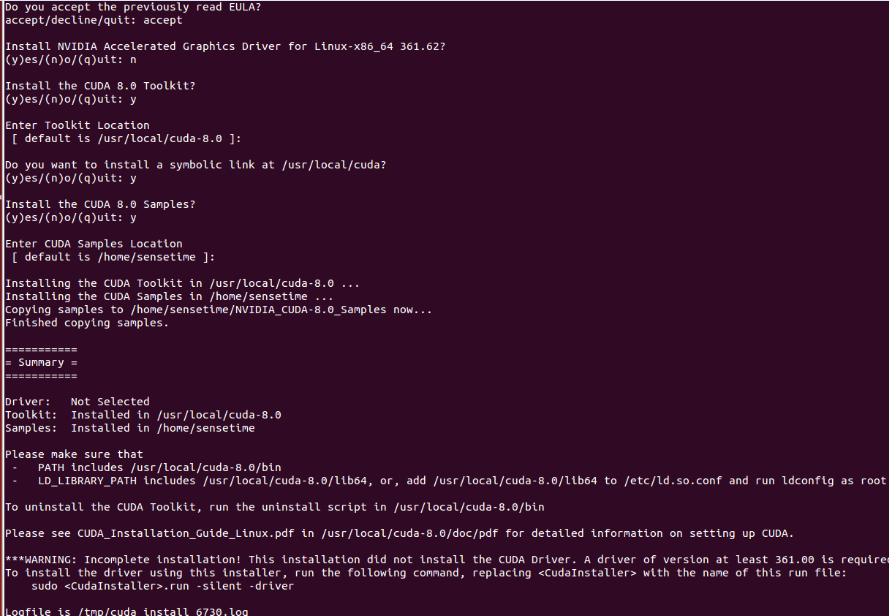

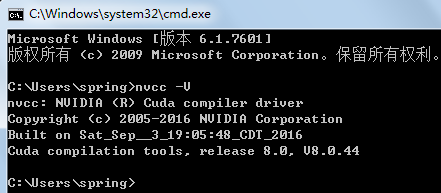

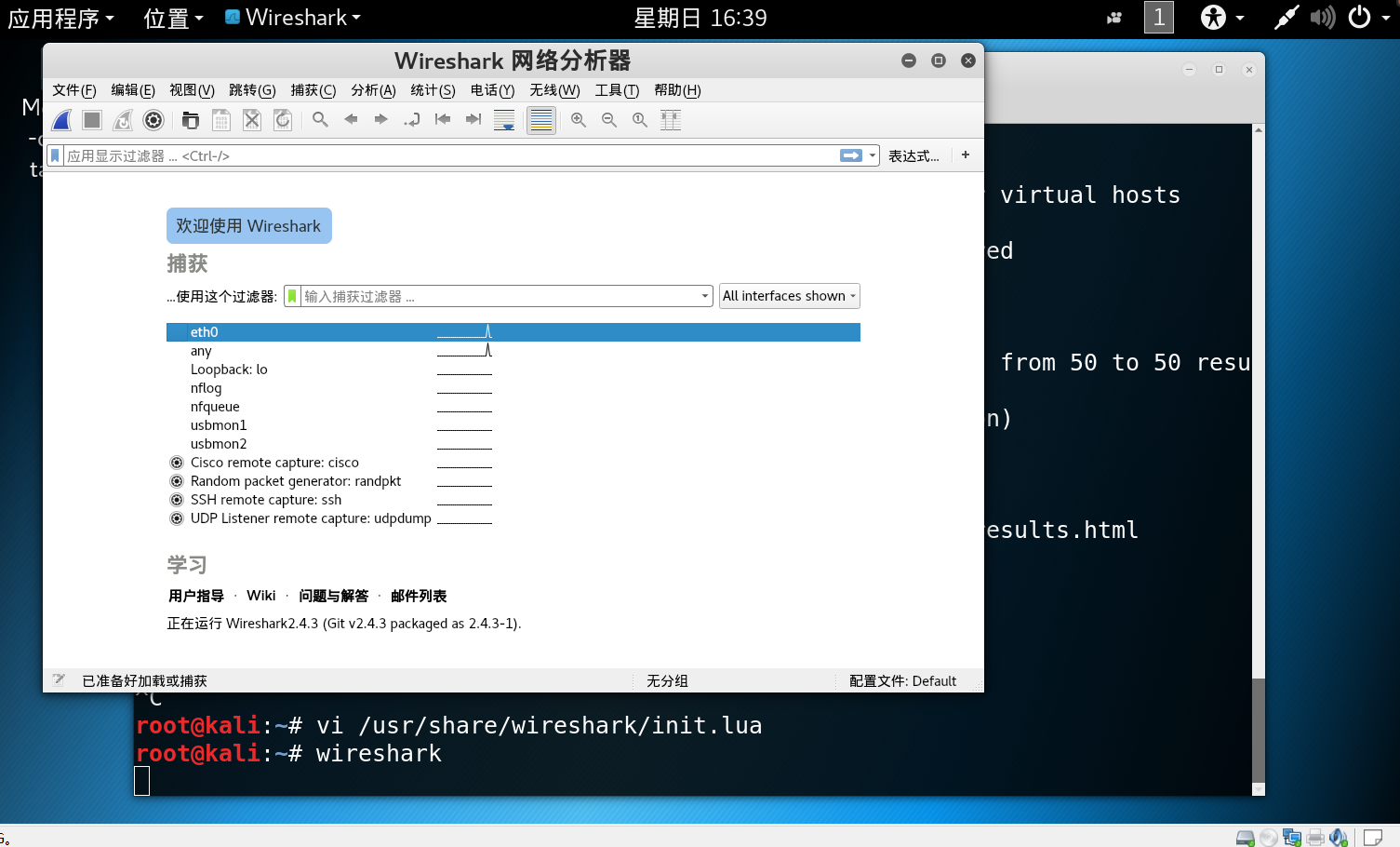

kali安装

按照视频和网上的安装教程一步一步进行安装,中途也会遇到一些错误,但是通过在网上寻找解决的

方法,将其一一攻破。

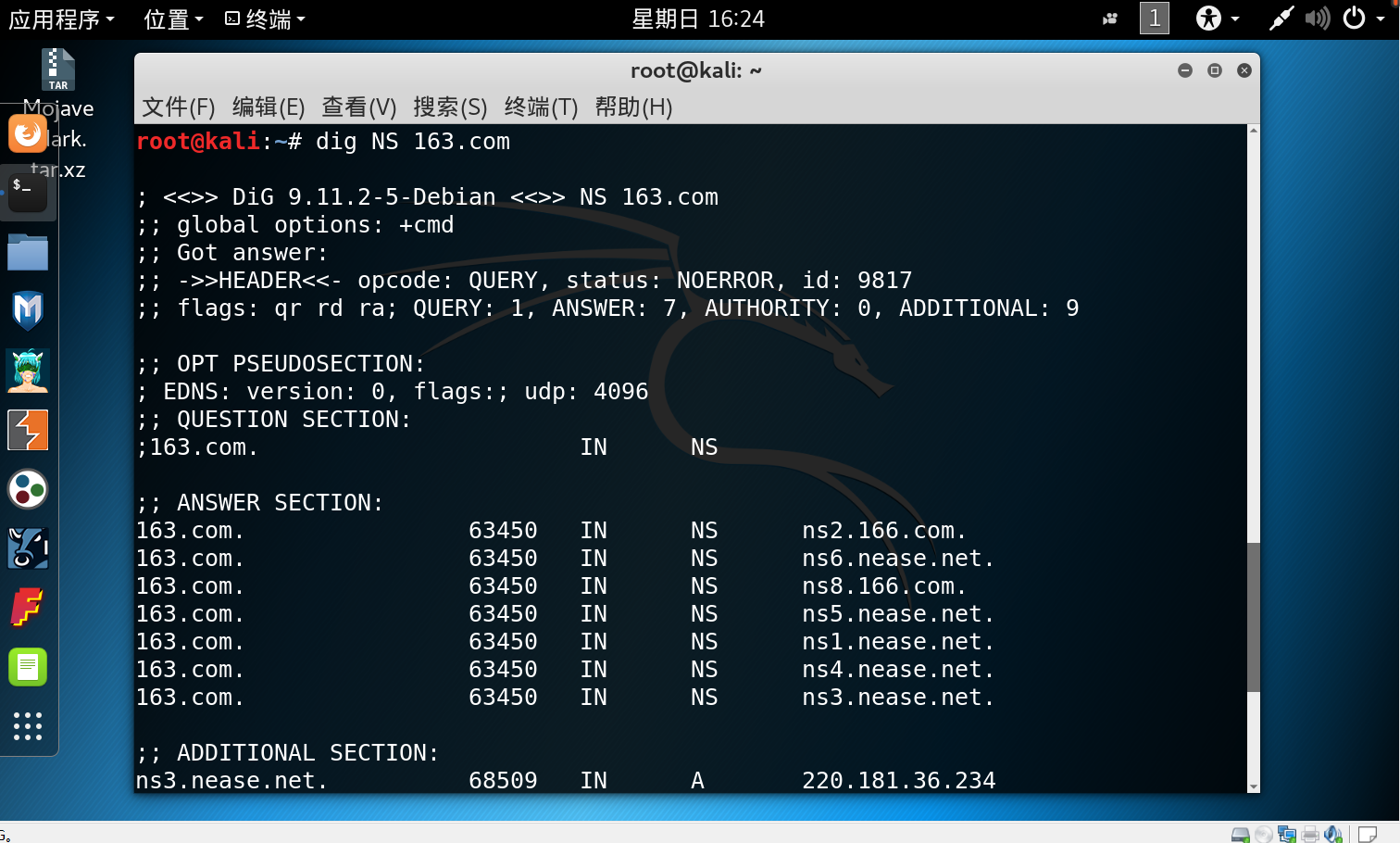

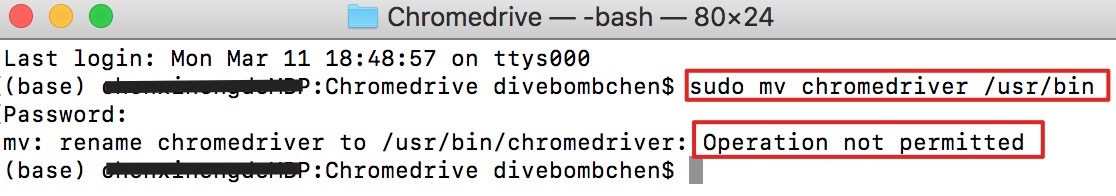

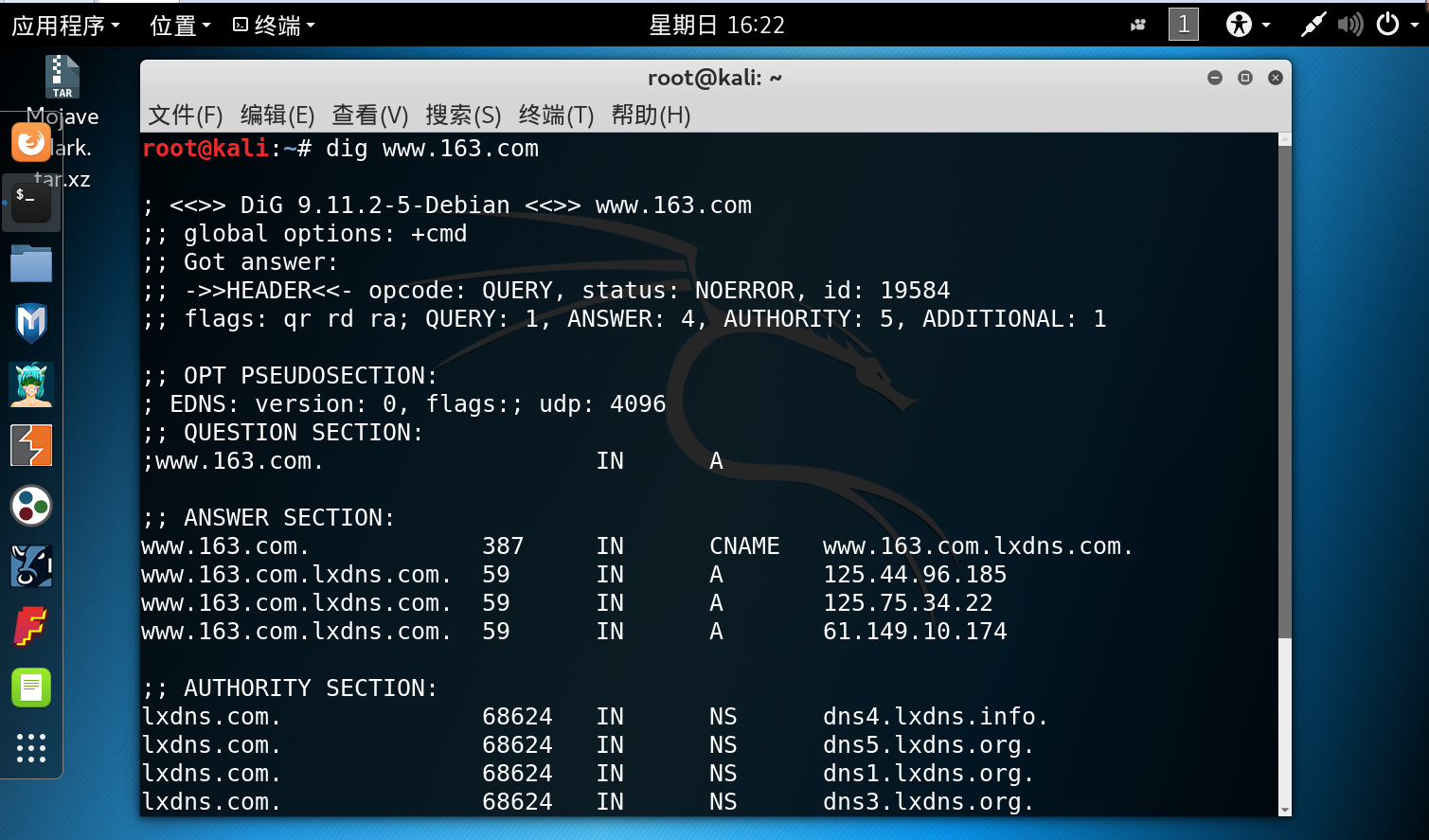

域名解析

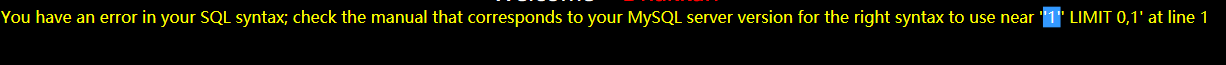

漏洞检测