黑客用上机器学习你慌不慌?这 7 种窃取数据的新手段快来认识一下!

作者 | IrrfanAk

译者 | 天道酬勤、Carol 责编 | Carol

出品 | AI科技大本营(ID:rgznai100)

机器学习以分析大型数据集和模式识别的能力而闻名。它基本上属于人工智能的一个子集。而机器学习使用的算法,是利用了先前的数据集和统计分析来做出假设并对行为进行判断的。

由机器学习算法提供支持的软件或计算机有一个优势:可以执行尚未被编程执行的功能。 不过,尽管机器学习存在挑战,但它仍然是识别网络安全威胁并减轻风险的理想选择。

2018年,微软通过Windows Defender做到了这一点。他们的软件配备了多层机器学习,甚至在开始挖掘之前就成功地识别并阻止了加密矿工。攻击者试图通过木马恶意软件在数千台计算机上安装加密货币矿工,但由于机器学习,他们未能得逞。

机器学习被网络安全专家广泛使用。它通过增加准确性和上下文智能来改变端点安全性。不过,得益于机器学习能力的人似乎不止网络安全专家,有的黑客也曾利用机器学习开发复杂的病毒软件和网络安全攻击,来绕过和欺骗安全系统。

今天咱们就来看看,黑客使用机器学习来窃取数据的 7 种手段。

社会工程攻击

人类是网络安全链中最薄弱的一环,网络犯罪分子对此深有体会。

社会工程攻击的增长趋势也证明了这一点。这些社会工程攻击的主要目的是欺骗人们,让他们提供敏感的个人和财务信息,或者说服他们采取预期的行动。

借助机器学习,黑客可以抓住机会,收集企业、员工及其合作伙伴的敏感数据。更糟糕的是,机器学习可以复制基于社交工程的攻击,所以他们不需要太多时间来完成此任务。

网络钓鱼和鱼叉式网络钓鱼

黑客们正在试图通过训练机器学习算法,来创建真实世界的情境。

例如,黑客用机器学习算法破译一些服务商发送的自动邮件模式。这可以让他们创建看起来和真实邮件一样的伪造消息,让接收者几乎没办法识别出差异,从而获得用户的 ID 和密码。

这个问题也好解决,最好的办法就是提高员工的网络安全意识,让他们接受网络安全培训课程,并且通过发起模拟攻击来测试反应。这样可以清楚地了解员工对这些网络钓鱼和鱼叉式网络钓鱼攻击的抵抗能力。只有接受过良好培训、具有网络安全意识的员工可以成为一种资产,因为他们不仅可以让自己免受此类攻击,还可以在为时已晚之前识别并报告这些攻击。

网络欺骗

这里的网络诈骗,指的是黑客们假冒一些大品牌、大公司的高层领导或者知名人士的身份,然后去骗他们的员工。

相信大家还记得,就在前两年频频出现这类型的案件:打电话给员工,开口让他帮忙发资料,当员工反问是谁时大声呵斥,利用员工害怕上司的心理套取资料。

机器学习方面的诈骗与其异曲同工。黑客利用机器学习算法的力量,首先从不同的角度分析目标,然后尝试扮演一家公司老板的角色。接下来,他们开始发送带病毒的电子邮件。

这还没完,这些黑客还会使用机器学习算法来了解这个老板是怎么写作的、文风如何、习惯用的语气词、怎么发送电子邮件等。一旦学习完成,他们就可以从中生成伪造的文本、视频和声音,然后诱使员工采取他们需要的行动。

勒索软件和其他流氓软件

流氓软件的类型种类繁多,大多数网络安全攻击事件都是用的流氓软件。它有可能是勒索软件、间谍软件或者木马等等。

而网络骗子为了让这些流氓软件没那么容易被发现和消除,他们甚至通过使用机器算法试图增加这些流氓软件的复杂性。

我们已经看到流氓软件可以通过改变行为模式来躲过安全保护系统的识别,所以最关键的,是要保证你的杀毒软件维持在最新版本状态,并对数据进行备份。

发现漏洞

不得不说啊,许多时候在「网络安全」这个赛场上,黑客总是比网络安全专家领先那一步的。

不为什么,就因为黑客一直在寻找可以利用的漏洞。一旦发现漏洞,就会抓住漏洞发动攻击。另一方面,网络安全专家需要花费更长时间来修补这些漏洞。

而机器学习,则可以帮助黑客更快地识别出这些漏洞,以前需要用好几天才能识别的漏洞或错误,在机器学习的帮助下,可以在几分钟内就发现。 这个缩短的时间差,可是不一般的。

违规密码和验证码

相信大多数人还是在使用密码的,包括企业,也还是通过密码来对用户进行授权和身份验证。

只不过,即使再怎么小心翼翼,使用的App 再怎么靠谱,密码也不是最安全的选择。黑客会使用蛮力来破解你的密码,而机器学习可以帮助他们加快这个破解密码的时间。此外,网络犯罪分子还在训练机器人以克服诸如验证码之类的保护障碍。

DDoS攻击

网络攻击者可以借助机器学习,将网络安全攻击的不同部分和阶段自动化。

假设一个黑客计划发起网络钓鱼攻击。为此他创建了一个钓鱼软件,想在不同的时间,将这封邮件发给不同的组。机器学习算法可以帮助他来发起、控制僵尸网络和僵尸机器的危险 DDoS 攻击。

有一句老话说得好:技术是一把双刃剑。如何使用全看挥剑者。而我们当然也希望,网络安全能够更好地走在黑客之前,更好地保护人们的数据安全、财产安全甚至人身安全。

你采取过哪些安全措施来保护你的关键业务资产免受基于人工智能的网络安全攻击呢?拉到文末评论处告诉我们吧!

原文:https://hackernoon.com/7-sneaky-ways-hackers-are-using-machine-learning-to-steal-your-data-d0933w6a

本文为 AI 科技大本营翻译,转载请经授权

推荐阅读

大促下的智能运维挑战:阿里如何抗住“双11猫晚”?

当莎士比亚遇见Google Flax:教你用字符级语言模型和归递神经网络写“莎士比亚”式句子

Hyperledger Fabric 和企业级以太坊,谁才是企业首选?

面试时遇到「看门狗」脖子上挂着「时间轮」,我就问你怕不怕?

同期两篇 Nature:运行温度高于 1K 的量子计算平台问世!

GitHub 标星 10,000+,Apache 顶级项目 ShardingSphere 的开源之路

你点的每个“在看”,我都认真当成了AI

相关文章:

ServletResponse-中文名的下载

2019独角兽企业重金招聘Python工程师标准>>> package com.httpServletResponse; import java.io.FileInputStream; import java.io.IOException; import java.io.InputStream; import java.net.URLEncoder; import javax.servlet.ServletException; import javax.se…

Linux环境编译安装OpenJDK

Centos6.5 AMD64位机器 Java的源码是C,C和Java实现的,所以还需要有一个安装好的java建议选OracleJDK参考文末 安装OracleJDK Linux环境安装卸载JDK以及安装Tomcat和发布Java的web程序 安装依赖 | Install dependence # yum -y install gcc gcc-c alsa-lib alsa-…

最快69秒逆向DRAM地址映射,百度设计的这款逆向工具如何做到快速可靠?

来源 | 百度安全实验室出品 | AI科技大本营(ID:rgznai100)导读:近日,国际顶级设计自动化大会DAC大会公布DAC 2020会议议程和论文名单,由百度安全发表的《DRAMDig: AKnowledge-assisted Tool to Uncover DRAM Address M…

国外厂商在行业客户上输单的原因

这两天听一个朋友聊天发泄,他在一家总代J公司工作,代理业内排行第一的国外厂商C公司的产品,他负责D行业在南方某几个省的销售业务,工作中需要与C公司的销售紧密配合。经过接近一年的工作,他拿到一些项目,但…

[android] 从gallery获取图片

效果就是点击按钮,打开系统图库应用,可以选择一张里面的图片展示出来 设置隐式意图 获取Intent对象,通过new出来 调用Intent对象的setAction()方法,设置动作,参数:Intent.ACTION_PICK 调用Intent对象的setT…

调试JDK源码-HashSet实现原理

调试JDK源码-一步一步看HashMap怎么Hash和扩容 调试JDK源码-ConcurrentHashMap实现原理 调试JDK源码-HashSet实现原理 调试JDK源码-调试JDK源码-Hashtable实现原理以及线程安全的原因 代码 Set<String> snew HashSet<String>();s.add("http://blog.csdn.ne…

Python 炫技操作:海象运算符的三种用法

作者 | 明哥来源 | Python编程时光(ID:Cool-Python)Python 版本发展非常快,如今最新的版本已经是 Pyhton 3.9,即便如此,有很多人甚至还停留在 3.6 或者 3.7,连 3.8 还没用上。很多 Python 3.8 的特性还没来…

2010.10.30 OA 项目组一周工作报告

本周基本上实现了上周的目标,但和计划相比有落后。 进度:55 本周提交了3.0任务评估的第一个版本,一共为1003小时,客户收到该评估后,对3.0任务进行了调整,将部分任务移到2011.2版本中,同时添加了…

继承log4.net的类

using System; using System.Diagnostics;[assembly: log4net.Config.XmlConfigurator(Watch true)] namespace Hbl.Core {public static class Log{/// <summary>/// 一般错误/// </summary>/// <param name"message">消息</param>public …

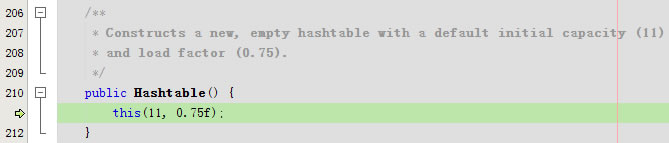

调试JDK源码-Hashtable实现原理以及线程安全的原因

调试JDK源码-一步一步看HashMap怎么Hash和扩容 调试JDK源码-ConcurrentHashMap实现原理 调试JDK源码-HashSet实现原理 调试JDK源码-调试JDK源码-Hashtable实现原理以及线程安全的原因 Hashtable是线程安全的,我们从源码来分析 代码很简单 Hashtable<String, …

源代码查看工具 Source Navigator 使用心得

在ubuntu 10.04下试用了Source Navigator,有条件还是装Source insight吧,不是一个级别的,非常不方便。 Source Navigator 是Red Hat出品的一款查看源代码的工具,非常好用,与Windows下的Source Insight有一敌。但是它的…

那个分分钟处理10亿节点图计算的Plato,现在怎么样了?

受访者 | 于东海记者 | 夕颜出品 | CSDN(ID:CSDNnews)「AI 技术生态论」 人物访谈栏目是 CSDN 发起的百万人学 AI 倡议下的重要组成部分。通过对 AI 生态顶级大咖、创业者、行业 KOL 的访谈,反映其对于行业的思考、未来趋势的判断、技术的实践…

android TextView里边实现图文混配效果

做的游戏攻略中的图文载入已经用TextView实现。但看到网易新闻里的内容。点击图片能够调到一个新的Activity ,感觉也像Textview 实现的,但不知道怎么弄,想想能够通过动态载入Textview和ImageView 布局实现,但当量大的时候回事很复…

《异步处理在分布式系统中的优化作用》学习笔记

原文地址:http://www.infoq.com/cn/presentations/optimization-of-asynchronous-processing-in-distributed-systems 视频地址:http://v.qq.com/boke/page/l/0/6/l0196plsvp6.html 主讲人:赵海平 Facebook hiphop HHVM 阿里巴巴技术保障部…

CISCO设备上DHCP实例

Cisco设备上设置DHCP实例 -------------------------------------------------------------------------------- 一位客户想把DHCP SERVER迁移到6509交换机的MSFC上,要求还挺复杂: 1.同时为多个VLAN的客户机分配地址 2.VLAN内有部分地址采用手工分配的…

360金融翟政:科技成就金融场景零容错

翟政,拥有超过20年的互联网经验,我国第三方支付第一批从业者,是多个知名第三方支付公司产品研发团队的组建者,核心系统的主设计师,管理层核心成员。设计搭建的支付系统过去这十年来一直在服务着各行各业的在线支付需求…

OSSIM平台安全事件关联分析实践

OSSIM平台安全事件关联分析实践在《开源安全运维平台OSSIM最佳实践》一书中叙述到,事件关联是整个OSSIM关联分析的核心,对于OSSIM的事件关联需要海量处理能力,主要便于现在需要及时存储从设备采集到的日志,并能关联匹配和输出&…

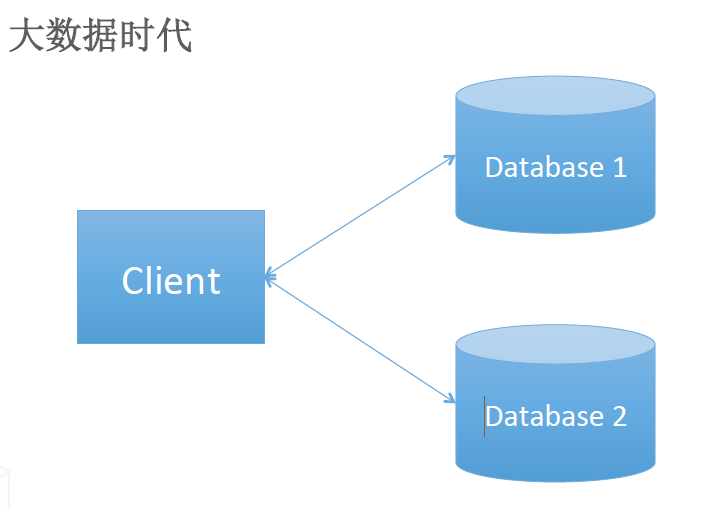

《Apache Kafka》学习笔记

1.什么是Kafka Kafka是一个高通过率的分布式消息系统 2.消息队列(Message Queue)MQ的模型 消息队列的简单架构图 3个核心概念: Sender Application:消息队列的发送者,也叫生产者producer Message Queue Receiver Application…

4 月 24 日开播!基于神经网络建模的信息传播预测

信息传播在我们的日常生活中无处不在,例如谣言的扩散、产品的推广以及新思想和新技术的普及等等,其建模和预测已经在多个重要领域内得到了广泛的研究。近年来,很多研究者利用以循环神经网络为主的深度学习模型对信息传播过程进行建模…

并行计算圆周率

看到这个题目,俗了,大家都在计算圆周率。不过咱们的目的是看一下并行计算的基本流程。 书上计算PI用的是精确的数值计算方法,我这里再给出一种概率计算方法。 OpenMP和MPI将同时亮相。 计算PI的方法 1.tan(PI/4)1 > PI4arctan1。知…

kafka-manager 的编译和使用(附安装包)

2019独角兽企业重金招聘Python工程师标准>>> kafka-manager是一个非常好用的kafka web管理工具,yahoo开源。 地址:github.com/yahoo/kafka-manager 1、编译过程比较简单,重点是能翻墙,如果网络环境不允许,可…

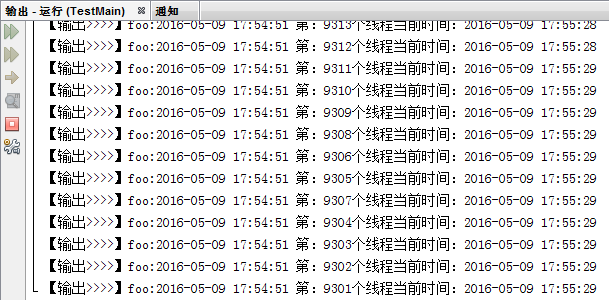

匿名函数应用-多线程测试代码

多线程测试代码,不用单独再写一个类,比较方面而已。 public class MainThread { static int a0; for (int x 0;x<100;x){ Thread t new Thread(new Runnable() { Override public void run() { while(true){ try { a;System.out.println(a);…

YOLOv4来了,大型调优现场,速度和准确率俱佳

作者 | VincentLee来源 | 晓飞的算法工程笔记简介论文提出YOLOv4,从图1的结果来看,相对于YOLOv3在准确率上提升了近10个点,然而速度并几乎没有下降,论文主要贡献如下:提出速度更快、精度更好的检测模型,仅需…

关于对J2EE几点误解和错误认识的澄清

转自:http://www.jdon.com .Net和J2EE的争论一直没有停止,我也参加过“程序员”杂志主持的“.Net和Java之争”之类的讨论,本来这两种技术都是为用户提供了竞争性的选择,对于用户来说是一件好事,多种选择远胜于单一选择…

org.springframework.dao.InvalidDataAccessApiUsageException: Write operations are not allowed in r...

2019独角兽企业重金招聘Python工程师标准>>> Struts Problem Report Struts has detected an unhandled exception: Messages: Write operations are not allowed in read-only mode (FlushMode.NEVER/MANUAL): Turn your Session into FlushMode.COMMIT/AUTO or re…

Java的Redis连接池代码性能不错

其实这个是引用自网友http://blog.csdn.net/tuposky/article/details/45340183,有2个版本,差别就是ReentrantLock和synchronized。另外原作者使用了断言,我觉得这个还是不用为好。 ReentrantLock版 import java.util.concurrent.locks.Reent…

降低预测过程计算成本,这些NLP模型压缩方法要知道

编译 | 凯隐出品 | AI科技大本营(ID:rgznai100)近年来,基于谷歌Transformer的语言模型在神经机器翻译,自然语言推理和其他自然语言理解任务上取得了长足进展。通过多种语言模型的平均损失进行自我监督预训练,使得在大范…

政府要尽快对应用商店出台管理办法

前两天联想的开发者大会,我和联想的CTO贺志强先生联合接受了一个视频访谈,贺先生谈到联想的乐园软件商店,组织大量的人力对于软件进行检测,以保证软件是合格产品,不会给用户一路带来侵害,对于联想这种负责态…

antlr-2.7.6.jar的作用

项目中没有添加antlr-2.7.6.jar,hibernate不会执行hql语句 并且会报NoClassDefFoundError: antlr/ANTLRException错误

junit集成Hamcrest测试集合中某个属性是否包含特定值

junit已经集成Hamcrest但是还是需要引用hamcrest-library,不然只有基本方法,高级的没有 <dependency> <groupId>junit</groupId><artifactId>junit</artifactId><version>4.12</version><scope>test<…