2159:Ancient Cipher

- 查看

- 提交

- 统计

- 提问

时间限制:

1000ms

内存限制:

65536kB

描述

Ancient Roman empire had a strong government system with various departments, including a secret service department. Important documents were sent between provinces and the capital in encrypted form to prevent eavesdropping(窃听、窃取). The most popular ciphers in those times were so called substitution cipher and permutation cipher.

Substitution cipher changes all occurrences of each letter to some other letter. Substitutes for all letters must be different. For some letters substitute letter may coincide with the original letter. For example, applying substitution cipher that changes all letters from 'A' to 'Y' to the next ones in the alphabet, and changes 'Z' to 'A', to the message (1)"VICTORIOUS" one gets the message (2)"WJDUPSJPVT".

Permutation cipher applies some permutation to the letters of the message. For example, applying the permutation <2, 1, 5, 4, 3, 7, 6, 10, 9, 8> to the message "VICTORIOUS" one gets the message "IVOTCIRSUO".

It was quickly noticed that being applied separately, both substitution cipher and permutation cipher were rather weak. But when being combined, they were strong enough for those times. Thus, the most important messages were first encrypted using substitution cipher, and then the result was encrypted using permutation cipher. Encrypting the message "VICTORIOUS" with the combination of the ciphers described above one gets the message (3)"JWPUDJSTVP".

Archeologists(考古学家) have recently found the message engraved on a stone plate. At the first glance it seemed completely meaningless, so it was suggested that the message was encrypted with some substitution and permutation ciphers. They have conjectured the possible text of the original message that was encrypted, and now they want to check their conjecture. They need a computer program to do it, so you have to write one.

输入

Input contains two lines. The first line contains the message engraved on the plate. Before encrypting, all spaces and punctuation marks were removed, so the encrypted message contains only capital letters of the English alphabet. The second line contains the original message that is conjectured to be encrypted in the message on the first line. It also contains only capital letters of the English alphabet.

The lengths of both lines of the input are equal and do not exceed 100.

输出

Output "YES" if the message on the first line of the input file could be the result of encrypting the message on the second line, or "NO" in the other case.

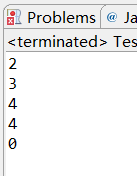

样例输入

JWPUDJSTVP

VICTORIOUS

样例输出

YES

- 查看

- 提交

- 统计

- 提问

Tips:

明文与密文的“字母频率的数组”应该是一样的,即明文中某字母出现8次,密文中也必须有某个字母出现8次。

所以字母种类,字母频率同时相等时,即被破解。

#include"iostream"

#include"string"

using namespace std;

int main()

{

string initial,encrypted;

cin>>initial;

cin>>encrypted;

int a[26],b[26];//标记initial和encrypted的26个字母的出现频率

for(int i=0;i<26;i++)

a[i]=0;

for(int i=0;i<26;i++)

b[i]=0;

for(int i=0;i<initial.size();i++)

{

a[initial[i]-'A']++;

b[encrypted[i]-'A']++;

}

int i,j;

for(i=0;i<26;i++)

{

for(j=0;j<26;j++)

if(a[i]==b[j])

{

b[j]=-1;//标记已经取出的encrypted的频率

break;

}

if(j==26)//说明initial的某个字母的频率所有encrypted的字母频率均无法匹配

break;

}

if(j==26)//匹配失败

cout<<"NO"<<endl;

else if(i==26)//匹配成功

cout<<"YES"<<endl;

}